محققان امنیتی با استفاده از لرزش فن پردازنده موفق به سرقت داده از شبکه شدند

شبکههای کامپیوتری مجهز به سیستم امنیتی «شکاف هوا» هیچگونه اتصالی به شبکههای خارجی همچون اینترنت یا شبکههای محلی دیگر ندارند. چنین نوعی از امنیت شبکه، یکی از بالاترین سطوح امنیتی محسوب شده و بهصورت سختافزاری یا نرمافزاری پیادهسازی میشود. اکنون محققان دانشگاهی در سرزمینهای اشغالی موفق شدند با ایجاد لرزشهای کنترلشده در فنهای موجود در یک کامپیوتر، دادههایی را از آن استخراج کنند. چنین سبکی از سرقت داده، امنیت شبکههای شکاف هوا را تهدید میکند.

روش ابداعی محققان امنیتی بهنام AiR-ViBeR معرفی شد. این روش، جدیدترین دستاورد محققان در دانشگاه بن گوریون سرزمینهای اشغالی محسوب میشود. مردکای گوری، مدیر این تحقیقات بود که تاکنون روشهای عجیب و غریب متعددی را برای سرقت داده از سیستمهای کامپیوتری آزمایش کرده است. مردکای در نیمدههی گذشته، روشهای متعددی را بررسی کرد تا با استفاده از آنها، امکان ارسال داده به خارج از شبکههای تحت حفاظت شکاف هوا فراهم شود.

استخراج داده با این روش، شبکههای «شکاف هوا» را تهدید میکند

شبکههای کامپیوتری با ساختار شکاف هوا، عموما در سازمانهای حساس و مهم همچون سازمانهای دولتی و امنیتی و شرکتهای بزرگ پیادهسازی میشوند تا دادههای حساس در آنها نگهداری شود. دادههایی مرتبط با مالکیت معنوی یا اسناد طبقهبندیشده، عموما در چین شبکههایی وجود دارند. تحقیقات گوری، بههیچوجه روشهای مرسوم نصب بدافزار و استخراج داده را بررسی نمیکنند، بلکه او روشهایی را پیشنهاد میدهد که هیچگاه در گذشته دیده نشدهاند و احتمال شناسایی آنها نیز به صفر میل میکند. درنهایت با روشهایی روبهرو هستیم که متخصصان شبکه اطلاعات زیادی از آنها ندارند.

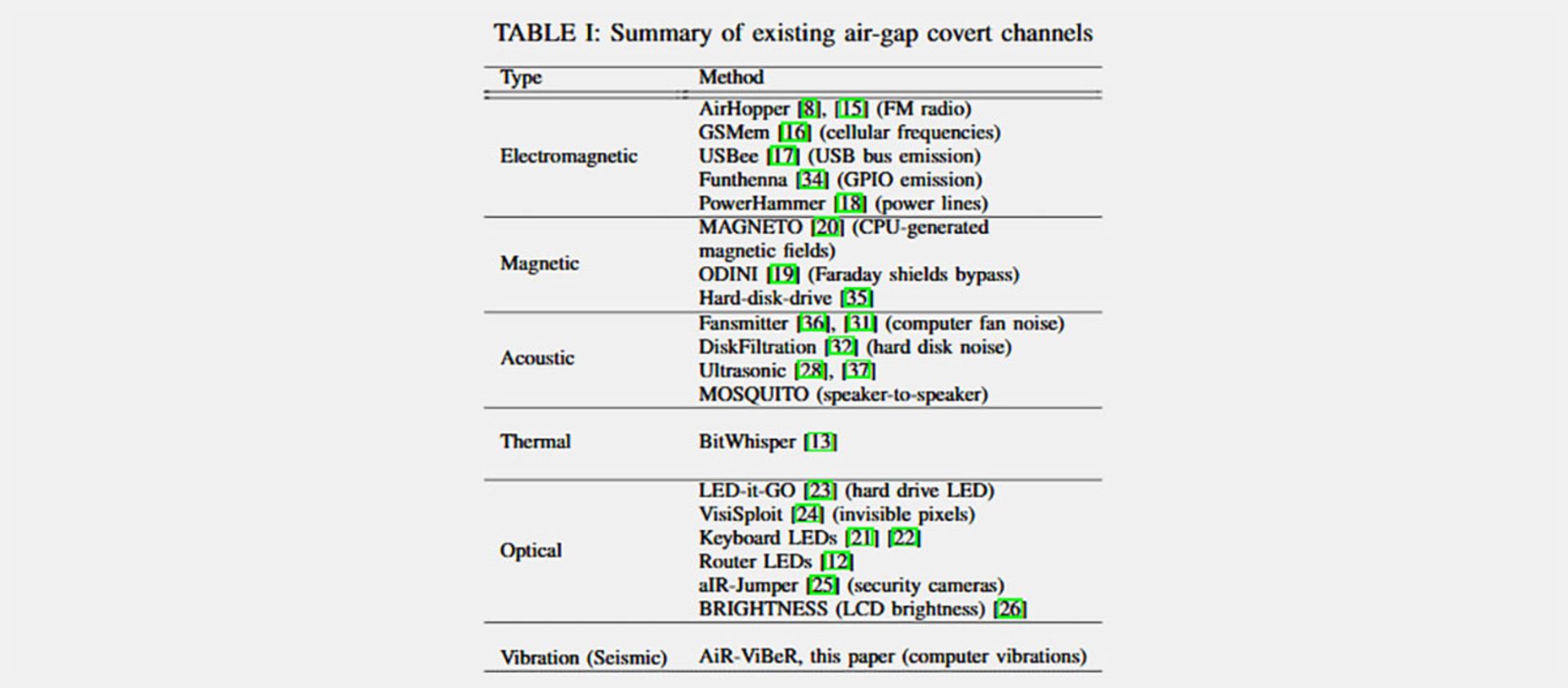

گوری و تیم تحقیقاتیاش در مرکز تحقیقات امنیت سایبری دانشگاه بن گوریون تاکنون روشهای متعددی را برای سرقت داده از سیستمهای کامپیوتری معرفی کردهاند. از میان روشهای بررسیشده میتوان به موارد زیر اشاره کرد که نامهای جالبتوجهی هم دارند:

گوری در تحقیقات اخیر خود موضوعی را مورد بررسی قرار داد که قبلا در تیمش انجام نشده بود. لرزشهای ایجادشده در سیستمهای کامپیوتری، مسیر جدیدی هستند که گوری و تیم تحقیقاتی مورد بررسی قرار دادند. او بهطور اختصاصی لرزشهایی را بررسی کرد که میتوان ازطریق فنهای کامپیوتری آنها را تولید کرد. فنهایی که در پردازندهی مرکزی و گرافیکی، منبع تغذیه یا بخشهای دیگر کیس کامپیوتر قرار دارند.

نتایج تحقیقات گوری نشان میدهد که بدافزارها امکان کنترل سرعت فن را در کامپیوترها دارند. مجرم سایبری میتواند با کاهش و افزاش سرعت فن، لرزشهای ایجادشده از آن را کنترل کند. روش AiR-ViBeR، اطلاعات حساس ذخیرهشده در سیستمهای شکاف هوا را دریافت میکند و سپس سرعت فن را با هدف ایجاد لرزش تغییر میدهد. لرزش ایجادشده در محیطهای اطراف کامپیوتر مانند میز، حس میشود.

گوری در ادامهی توضیح روش امنیتی میگوید مجرم سایبری میتواند لرزشهای ایجادشده را با استفاده از حسگر شتابسنج موجود در گوشیهای هوشمند ضبط کرده و اطلاعات موجود در الگوی لرزش را رمزگشایی کند. درنهایت، اطلاعات دزدیدهشده از سیستم شکاف هوا، بازسازی میشود. جمعآوری لرزشها را میتوان به دو روش انجام داد. اگر مجرم سایبری به شبکهی هدف دسترسی فیزیکی داشته باشد، میتواند گوشی هوشمند خود را روی میزی در نزدیکی سیستم مورد نظر قرار دهد و حتی بدون لمس کامپیوتر، لرزشهای منتشرشده را جمعآوری کند.

اگر مجرمان سایبری به شبکهی هدف خود دسترسی فیزیکی نداشنه باشند، میتوانند با نفوذ به گوشی هوشمند کارمندان سازمان موردنظر، حمله را انجام دهند. بدافزارهای نصبشده روی گوشی هوشمند کارمند قربانی، عمل استخراج را انجام میدهد. گوری میگوید دسترسی به حسگر شتابسنج در گوشیهای هوشمند، آنچنان دشوار نیست و درنتیجه مجرم سایبری در سوءاستفاده از آن موانع زیادی در پیش ندارد.

سرقت داده ازطریق لرزش زمان زیادی نیاز دارد

اگرچه روش امنیتی AiR-ViBeR را میتوان رویکردی نوآورانه دانست، اما انتقال داده ازطریق لرزشهای کامپیوتری، بسیار آهسته است. درواقع سرعت انتقال داده ازطریق لرزش فن حدود ۰/۵ بیتبرثانیه پیشبینی میشود. درنتیجه AiR-ViBeR را میتوان یکی از کندترین روشهای سرقت داده دانست که در تیم گوری کشف شد.

با وجود ظاهر امکانپذیر حملههای سایبری AiR-ViBeR، استفادهی واقعی مجرمان سایبری از آن بسیار دور از ذهن بهنظر میرسد. آنها احتمالا بهدنبال روشهای بسیار سریعتری برای سرقت داده خواهند بود. درنهایت، جای نگرانی آنچنان زیادی از AiR-ViBeR برای کاربران عادی وجود ندارد؛ چرا که تهدیدهای بسیار خطرناکتر و اجراییتری در سطح اینترنت، آنها را تهدید میکند. بههرحال بهتر است مدیران امنیتی در شبکههای شکاف هوا احتمالا باید یافتههای گوری را تاحدی جدی گرفته و برخی از پیشنهادهای ارائه شده در مقالهی آنها را بهکار بگیرند.

نظرات