باگ روتر سیسکو منجر به نفوذ سایبری در سطح جهانی میشود

روتر Cisco 1001-X از نمونههای حرفهای شرکت سیسکو محسوب میشود که احتمالا در کاربردهای سادهی خانگی با ابعاد کوچک دیده نشده است. این روتر ابعاد بزرگتر از نمونههای خانگی و همچنین قیمتی بسیار بیشتر دارد. از موارد استفادهی روتر حرفهای سیسکو میتوان به بازار سهام، سازمانهای بزرگ، فروشگاههای زنجیرهای و موارد مشابه اشاره کرد. این دستگاهها در مراکز فعالیت نقشهای مهمی شامل مدیریت اطلاعات حساس دارند.

محققان امنیتی، یک نفوذ از راه دور را کشف کردهاند که به هکرها امکان میدهد به روترهای سیسکو نفوذ کنند. پس از نفوذ، امکان کنترل و دستکاری اطلاعات به مجرمان اینترنتی داده میشود. چنین نفوذ و دستکاری منجر به حملات شدیدتر میشود.

گروه امنیتی شرکت Red Balloon آزمایش نفوذ به روترهای سیسکو را انجام داد. آنها از دو آسیبپذیری عمده در روترها استفاده کردند. اولین آسیبپذیری در سیستمعامل سیسکو بهنام IOS وجود دارد که البته قطعا با iOS اپل متفاوت است. این آسیبپذیری، دسترسی روت را به هکر میدهد. اگرچه اشکال مذکور خطرات زیادی دارد، اما چنین آسیبپذیریهایی در روترها عادی محسوب میشود و میتوان با یک پچ امنیتی نرمافزاری آن را اصلاح کرد.

آسیبپذیری دوم خطرات بیشتری بههمراه دارد. وقتی محققان توانستند با استفاده از این ضعف وارد دسترسیهای روت شوند، یکی از حفاظهای اصلی امنیتی سیسکو را رد کردند. قابلیت امنیتی موسوم به Trust Anchor، یکی از برترین حفاظهای امنیتی سیسکو در روترها، از سال ۲۰۱۳ در روترهای حرفهای و سازمانی این شرکت استفاده شده است.

رد شدن محققان امنیتی از دیوارهی Trust Anchor در یک دستگاه، نشان میدهد که شاید بتوان با کمی تغییرات، همین نفوذ را در دیگر روترهای سیسکو هم انجام داد. بدین ترتیب صدها میلیون دستگاه در سرتاسر جهان در معرض خطر قرار میگیرند؛ دستگاههایی که انواع کاربریها اعم از روترهای سازمانی تا سوئیچهای شبکه و دیوارههای آتش دارند.

هکری که بتواند از دیوارههای امنیتی روترهای متعدد رد شود، درنهایت کنترل کل شبکهای را در دست میگیرد که روترها در آن فعالیت میکنند. بههمیندلیل و باتوجهبه محبوبیت و سهم بازار بزرگ سیسکو، تأثیرات احتمالی بسیار خطرناک خواهند بود.

نمونهای از روتر Cisco 1001-X

آنگ کوی، بنیانگذار و مدیرعامل رد بالون که سابقههای متعددی در کشف آسیبپذیری روترهای سیسکو دارد، دربارهی آسیبپذیری جدید میگوید:

ما در تحقیقات توانستیم بهصورت کامل و پایدار، دیوارهی امنیتی تراست انکر را غیرفعال کنیم. بدین ترتیب ما میتوانیم تغییراتی اساسی در روترهای سیسکو انجام دهیم و حفاظ امنیتی در آن حالت هنوز هم وضعیت روتر را امن اعلام میکند. همین عدم شناسایی نفوذ، نتایج نگرانکنندهای بههمراه دارد، چرا که حفاظ تراست انکر در تمامی محصولات سیسکو استفاده شده است.

عبور از حفاظ امنیتی

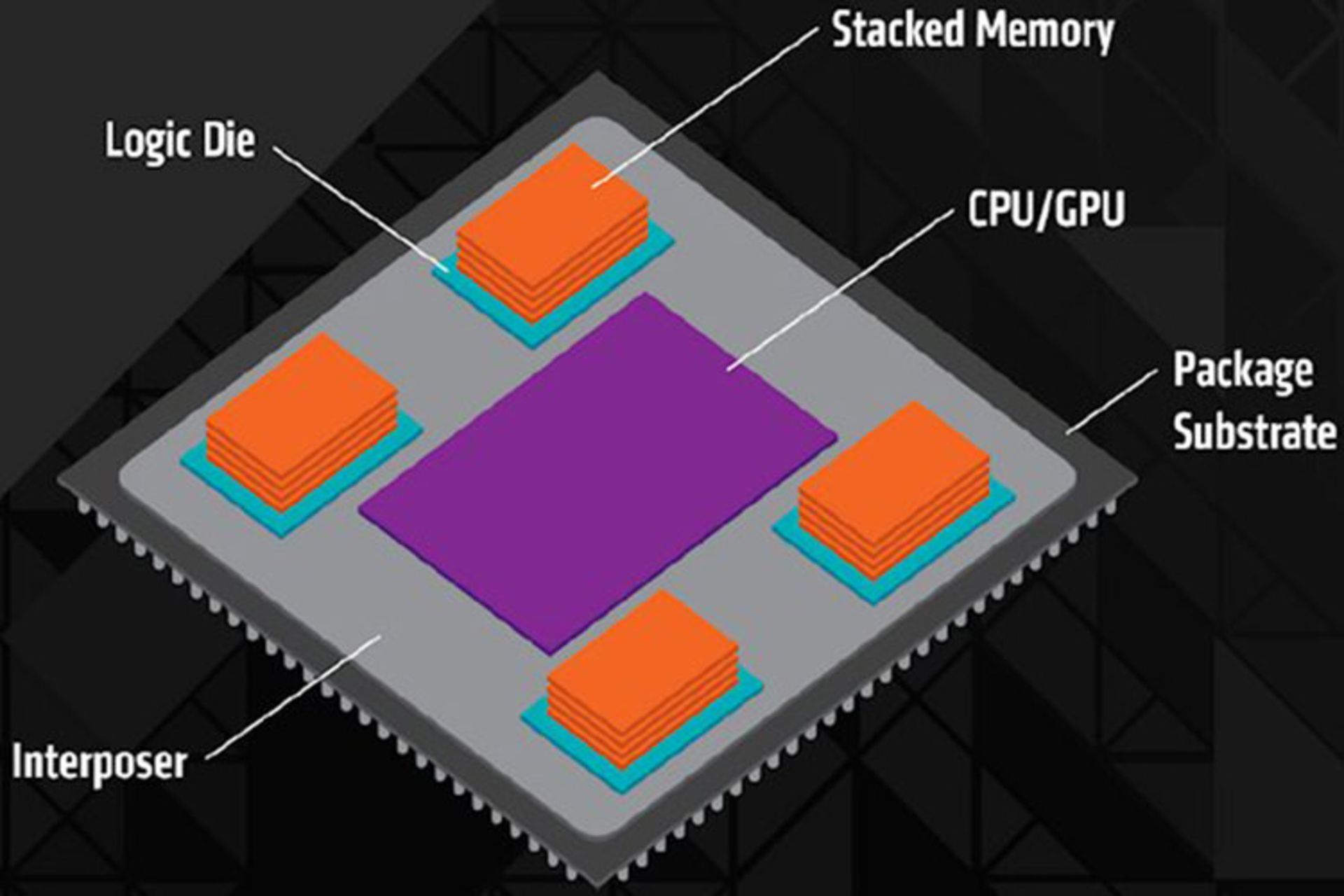

در سالهای اخیر، شرکتهایی که امنیت کاربران و مشتریان را وظیفهی خود میدانند، حفاظهای امنیتی متعددی به مادربوردها افزودهاند. راهکارهای متعدد آنها به نامهای گوناگون شناخته میشود. بهعنوان مثال، اینتل، SGX را عرضه میکند. شرکت Arms، حفاظ امنیتی بهنام TrustZoneدارد و سیسکو نیز از تراست انکر استفاده میکند.

حفاظهای امنیتی در سطح مادربرد یا شامل بخشی امن در حافظهی کامپیوتر میشوند یا تراشهای منحصربهفرد دارند. تراشهی مذکور بهعنوان واسطه عمل میکند و خارج از پردازندهی مرکزی کامپیوتر قرار دارد. هیچ کاربر یا مدیر سیستمی نمیتواند بخشهای امنیتی را تغییر دهد و حتی تغییر دسترسیها هم کمکی به این قضیه نمیکند. طبیعت این بخشهای امنیتی بهگونهای است که میتوانند همهی بخشهای دیگر را نظارت کرده و عملکرد آنها را تأیید کنند.

مهندسان امنیتی در شرکتها، با مشاهدهی محاسبات تئوری به این نتیجه میرسند که حفاظهای امنیتی کاربردی خواهند بود. البته در شرایط واقعی، وابسته بودن به یک المان برای بررسی وضعیت امنیتی همهی بخشها، کاربردی محسوب نمیشود. عبور از این حفاظها (که تاکنون در محصولات شرکتهای متعدد انجام شده است)، حفاظهای امنیتی حساس کل سیستم را از بین میبرد. بهعلاوه با دستکاری در همین بخشها میتوان این تصور را ایجاد کرد که با وجود انجام گرفتن نفوذ، سیستم هنوز امن است.

سناریوی بالا دقیقا در روتر Cisco 1001-X روی داد. گروه رد بالون توانستند به فرایند بوت امنیتی دستگاه وارد شوند. آنها تابعی از تراست انکر را مورد نفوذ قرار دادند که کدهای بنیادی رابط سختافزار و نرمافزار دستگاه را در زمان روشن شدن مدیریت کرده و صحیح و امن بودن آنها را بررسی میکند. رویکرد مذکور روشی حیاتی برای حصول اطمینان از این است که هکرها کنترل دستگاه را در دست نگرفته باشند.

راهکارهای اصلاحی برای جلوگیری قویتر به ماهها زمان نیاز دارد

سیسکو تا دوشنبهی آینده یک پچ امنیتی برای آسیبپذیری از راه دور IOS ارائه میکند. بهعلاوه شرکت قول داد که راهکارهایی برای خانوادههای محصولاتی که در معرض نفوذهای احتمالی قرار دارند، ارائه خواهد کرد. البته آنها اطلاعاتی از زمانبندی یا چگونگی ارائهی راهکارهای اصلاحی ندادند. بهعلاوه سیسکو ادعا میکند که آسیبپذیری کشفشده اثری روی تراست انکر ندارد.

باتوجهبه بولتن امنیتی سیسکو میتوان نتیجه گرفت که همهی راهکارهای اصلاحی مورد نظر آنها به چند ماه زمان نیاز دارند و درحالحاضر هم عملیاتی انجام نمیشود. بهعلاوه، پچ امنیتی نباید در لایههای بالای روتر نصب شود و سیسکو نمیتواند امنیت دستگاهها را با بهروزرسانیهای از راه دور تأمین کند.

یکی از سخنگوهای سیسکو در بیانیهای به وایرد گفت:

برای شفافسازی، بهتر است بدانید که سیسکو ظرفیتهای امنیتی پلتفرمی را در انواع گوناگون مرتبط و مکمل یکدیگر ارائه میکند. یکی از آنها که احتمالا به موضوع اخیر مربوط باشد، Cisxo Secure Boot نام دارد که صحت و اعتبار نرمافزار سیستم را در سطوح پایهای تأیید میکند. یکی دیگر از ظرفیتهای امنیتی که در پلتفرمهای متعدد سیسکو عرضه میشود، تراست انکر نام دارد. این قابلیت، اعتبار سختافزار دستگاه، امنیت پلتفرم و دیگر سرویسهای امنیتی را به سیستم ارائه میکند. ماژول تراست انکر بهصورت مستقیم در تحقیقات رد بالون تحت تأثیر قرار نگرفته است.

بهنظر میرسد سیسکو قابلیتهای امنیتی خود به نامهای Trust Anchor Technologies، Trustworthy Systems و ماژول Trust Anchor را از هم مجزا میداند. بههمین دلیل، آنها تنها آسیبپذیری بخش سکیور بوت را در تحقیقات اخیر تأیید میکنند.

محققان رد بالون با صحبتهای سیسکو موافق نیستند. آنها ادعا میکنند پتنت سیسکو و اسناد آن نشان میدهد که تراست انکر وظیفهی اجرای سکیور بوت را بر عهده دارد. اگر سکیور بوت مورد نفوذ قرار بگیرد، یعنی تراست انکر نیز شکست خورده است؛ چرا که همهی ابزارها بهصورت زنجیرهای با هم کار میکنند. مدیرعامل رد بالون در توضیح این ادعا میگوید که بههمین دلیل اسم انکر (بهمعنای لنگر) برای قابلیت سیسکو استفاده میشود؛ چون بهعنوان عنصری اصلی همهی بخشها را ثابت نگه میدارد.

نفوذ به مدار مجتمع دیجیتال برنامهپذیر (FPGA)

گروه امنیتی رد بالون، اعضای باتجربهی متعددی دارد. از میان آنها میتوان به جاتین کاتاریا، دانشمند ارشد تیم و ریک هوسلی، محقق امنیتی مستقل اشاره کرد. آنها توانستند با ایجاد تغییرات در قطعهی سختافزاری هستهی تراست انکر، محافط سکیور بوت سیسکو را دور بزنند. این دسته از قطعهها، نوعی فرایند پردازش انجام میدهند و بهنام مدارمجتمع دیجیتال برنامهپذیر یا FPGA شناخته میشوند.

شاید FPGA دیگر راهکار امنی برای جلوگیری از نفوذ سایبری نباشد

مهندسان کامپیوتر عموما FPGA را قطعهای جادویی میدانند که میتواند مانند میکروکنترلر عمل کند. بدین ترتیب، برخلاف پردازندههای سنتی که پس از ارائه توسط شرکت سازنده قابلیت تغییر ندارند، مدارهای FPGA را میتوان پس از پیادهسازی نیز تغییر داد.

قطعات FPGA عموما برنامههای خود را ازطریق فایلهایی میخوانند که توسط تولیدکنندههای سختافزار همچون سیسکو شخصیسازی شدهاند. بهمنظور جلوگیری از برنامهنویسی FPGA توسط افراد دیگر، نفوذ به جریان اطلاعاتی آنها از بیرون، بسیار دشوار است. آنها شامل تعدادی دستورهای تنظیماتی پیچیده هستند که باز یا بسته بودن دروازههای مدار منطقی را تعیین میکنند. محققان امنیتی نفوذ به ارتباطات FPGA را بررسی کردند و به این نتیجه رسیدهاند که برای چنین اقدامی به قدرت پردازشی بسیار بالا نیاز خواهد بود.

محققان رد بالون در جریان نفوذ به روتر سیسکو به این نتیجه رسیدند که برای وارد شدن به FPGA آنها، نیاز به بررسی کل ارتباطات این قطعهی سختافزاری نیست. آنها متوجه شدند وقتی سیستم بوت امن سیسکو متوجه نفوذ به سیستم شود، بهمدت ۱۰۰ ثانیه صبر میکند. چنین توقفی توسط مهندسان سیسکو در فرایند اعمال شده است. شاید آنها با هدف داشتن زمان کافی بهمنظور بهروزرسانی در جریان عملکرد غلط، چنین وقفهای را در برنامهها لحاظ کردهاند. بههرحال، دستگاه پس از گذشت ۱۰۰ ثانیه خاموش میشود.

در جریان تحقیقات مشخص شد که با دستکاری در دستور خاموش کردن فیزیکی دستگاه، میتوان فرایند تشخیص نفوذ را تغییر داد. درواقع آنها با ورود به بخشی از ارتباطات FPGA این بخش از دستور را پیدا کردند و آن را دور زدند. درنتیجه دستگاه با وجود تشخیص نفوذ بهصورت عادی راهاندازی میشود.

کاتاریا دربارهی روند تغییر دستورها FPGA میگوید:

کشف فرایند دور زدن بوت امن، اهمیت بالایی دارد. تراست انکر برای اعلام نفوذ، نیاز به یک پین فیزیکی دارد. بههمین دلیل ما مهندسی معکوس انجام دادیم تا پینها را در وضعیت فیزیکی بُرد الکترونیکی بررسی کنیم. در ادامه، همهی پینهای یک بخش را غیرفعال کرده و برای راهاندازی روتر تلاش کردیم. اگر راهاندازی انجام میشد، متوجه میشدیم که هیچیک از آن پینها، پین مورد نظر نبودهاند. همین ترتیب را ادامه دادیم تا درنهایت پین مورد نظر برای آن بخش از جریان اطلاعات به مدار مجتمع را پیدا کردیم.

محققان برای انجام روند سعیوخطا با هدف پیدا کردن مسیر نفوذ، ۶ دستگاه روتر Cisco 1001-X را مورد آزمایش قرار دادند. آنها دو دستگاه از روترها را نیز در فرایند مهندسی معکوس خراب کردند. هریک از روترها ۱۰ هزار دلار قیمت دارند و درنتیجه فرایند پرهزینهای برای تحقیقات انجام شد.

مجرمان سایبری هم برای کشف آسیبپذیریها و نفوذ به روترهای سیسکو، باید پیش از اجرای کنترل از راه دور، همان روند محققان را در بررسی سختافزارها انجام دهند. در فرایند اصلی هک، هکرها ابتدا از راه دور دسترسی روت به دستگاه پیدا کرده و قدم اول را تثبیت میکنند. سپس فرایند بوت امن دستکاریشده و نفوذ عمیقتر به تراست انکر انجام میشود. در چنین مرحلهای، قربانیان متوجه نفوذ نمیشوند؛ چرا که دستگاه بهصورت عادی راهاندازی میشود و روند کاری خود را انجام میدهد.

جاش توماس، همبنیانگذار و مدیر عملیات شرکت امنیتی Atredis، اظهارنظر جالبی دربارهی کشف اخیر دارد. شرکت او در زمینهی سیستمهای امنیت کنترل در سطوح صنعتی و همچنین سیستمهای امبدد فعالیت میکند. توماس دراینباره میگوید:

امیدواریم کشف انجامشده در تحقیقات اخیر به شرکتهایی علاوهبر سیسکو نشان دهد که چنین روندهای طراحی امنیتی دیگر کارایی نخواهند داشت. این اطلاعات ثابت میکنند که نمیتوان بهتنهایی به FPGA متکی شد. بهعلاوه، نفوذ در سطوحی انجام میشود که تشخیص آن غیرممکن خواهد بود. وقتی شما بتوانید روند بوت امن را دور بزنید، دیگر تمام اعتماد و امنیت دستگاه از بین میرود.

چالشهای بزرگتر

توماس و محققان رد بالون منتظر ارائهی بستههای امنیتی از سوی سیسکو هستند. آنها احتمال میدهند که بستهی امنیتی نرمافزاری بدون ایجاد تغییرات سختافزاری در معماری دستگاهها، ممکن نباشد. تغییرات سختافزاری میتواند شامل استفاده از FPGA به گونهای باشد که اطلاعات آن بهصورت رمزنگاریشده جریان داشته باشند. البته پیادهسازی چنین فناوریهایی نیاز به هزینهی پولی و پردازشی بیشتر دارد، اما حداقل دستگاهها را دربرابر چنین حملاتی امن میکند.

پیامدهای تحقیق مذکور با سیسکو به پایان نمیرسد. توماس بههمراه همبنیانگذار شرکتش، ناتان کلتنر، تأکید میکنند که تأثیر بزرگتر، مفاهیم نفوذی خواهد بود که در این تحقیق نشان داده شد؛ مفاهیمی که میتوانند به دستکاری جریان اطلاعات FPGA در دستگاههای دیگر هم منجر شوند که درنهایت دستگاههایی بسیار مهم و در شرایط حیاتی را تحت تأثیر قرار میدهند.

درحالحاضر، آسیبپذیری دستگاههای کنونی سیسکو در سرتاسر جهان، نگرانی اصلی کوی محسوب میشود. سیسکو به وایرد اعلام کرد که هنوز روش یا ابزاری برای بررسی هک شدن یا نشدن دستگاههای خود ندارد. بهعلاوه، آنها مدرکی دال بر پیادهسازی این نفوذ در ابعاد بزرگ ندارند. درنهایت کوی دربارهی تحقیقات میگوید:

دهها هزار دلار سرمایه و سه سال تحقیق برای کشف آسیبپذیری، هزینهی بالایی است. البته سازمانی با انگیزه و سرمایهی بالا که بتواند تمرکزی کامل روی نفوذ داشته باشد، قطعا زودتر به نتیجه خواهد رسید. نتیجهی تحقیقات و نفوذ نیز برای آنها بسیار باارزش خواهد بود.