۱۳ خطای امنیتی متداول که کامپیوتر را آسیبپذیر میکند

انسان امروزی، به صورت ۲۴ ساعته در هفت روز هفته به اینترنت وصل است. حتی وقتی از دستگاههای خود استفاده نکنید یا قبضی پرداخت نکنید یا وارد شبکههای اجتماعی نشوید، همچنان در حسابهای مختلف کاربری لاگین میمانید.

در نتیجه همیشه و به صورت پیوسته در معرض خطر جرائم سایبری هستید که در صورت بیاحتیاطی پیامدهای مخربی را به دنبال داشته باشند. متأسفانه بسیاری از افراد، این خطرها را جدی نمیگیرند. آنها تصور میکنند فقط دولتها، سازمانها یا شرکتها در معرض این خطرها قرار دارند و خود آنها در سطح فردی آسیبپذیر نیستند.

اما حقیقت این است که اطلاعات شخصی برای مجرمان سایبری اهمیت زیادی دارد زیرا آنها میتوانند این اطلاعات را با سود خوبی به فروش برسانند. در نهایت این مسئولیت شما است که از اطلاعات شخصی خود در برابر حملات محافظت کنید و کامپیوتر خود را ایمن کنید. در ادامه به سیزده خطای متداول امنیتی که کامپیوتر را آسیبپذیر میسازند و راهحل آنها اشاره شده است.

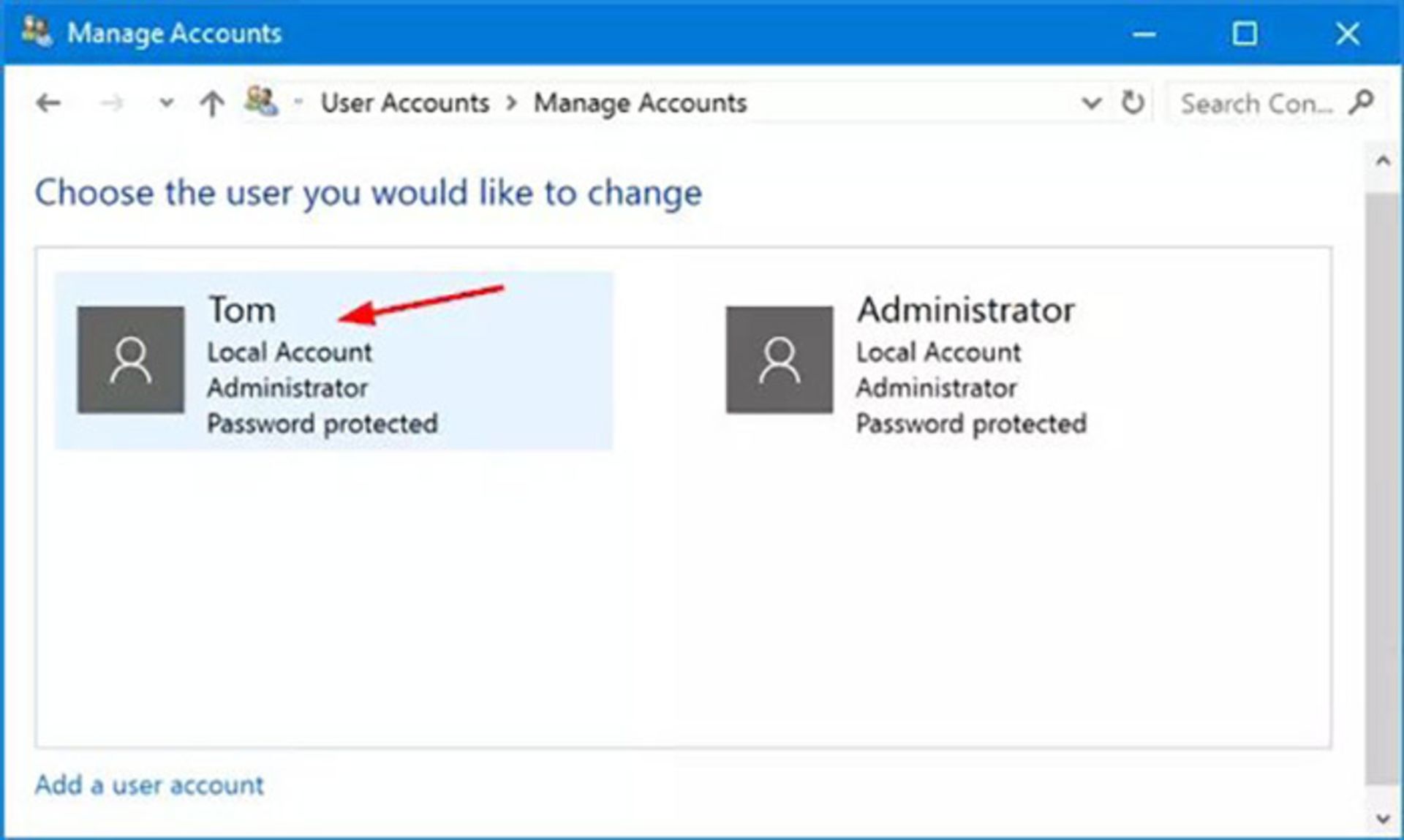

۱. عدم تغییر رمز عبور ویندوز

این مرحله اولین کاری است که باید برای کامپیوتر جدید خود انجام دهید زیرا رمز عبور پیشفرض یا عدم استفاده از رمز عبور، دسترسی به آن را برای هکرها آسان میسازد. حتی اگر رمزعبوری روی حساب مایکروسافت یا حساب local خود دارید از قوی بودن آن مطمئن شوید. حتی اگر رمز عبور ادمین را به یاد نمیآورید باز هم میتوانید آن را به سادگی در ویندوز ۱۰ حذف کرده و تغییر دهید.

۱. Settings را از منوی استارت ویندوز انتخاب کنید.

۲. روی Accounts کلیک کنید.

۳. روی Info کلیک کنید.

۴. روی Manage My Microsoft Account کلیک کنید.

۵. روی More Actions کلیک کنید.

۶. روی Edit Profile کلیک کنید.

۷. رمز عبور خود را تغییر دهید.

۸. کامپیوتر را ریاستارت کنید و با رمز عبور جدید وارد شوید.

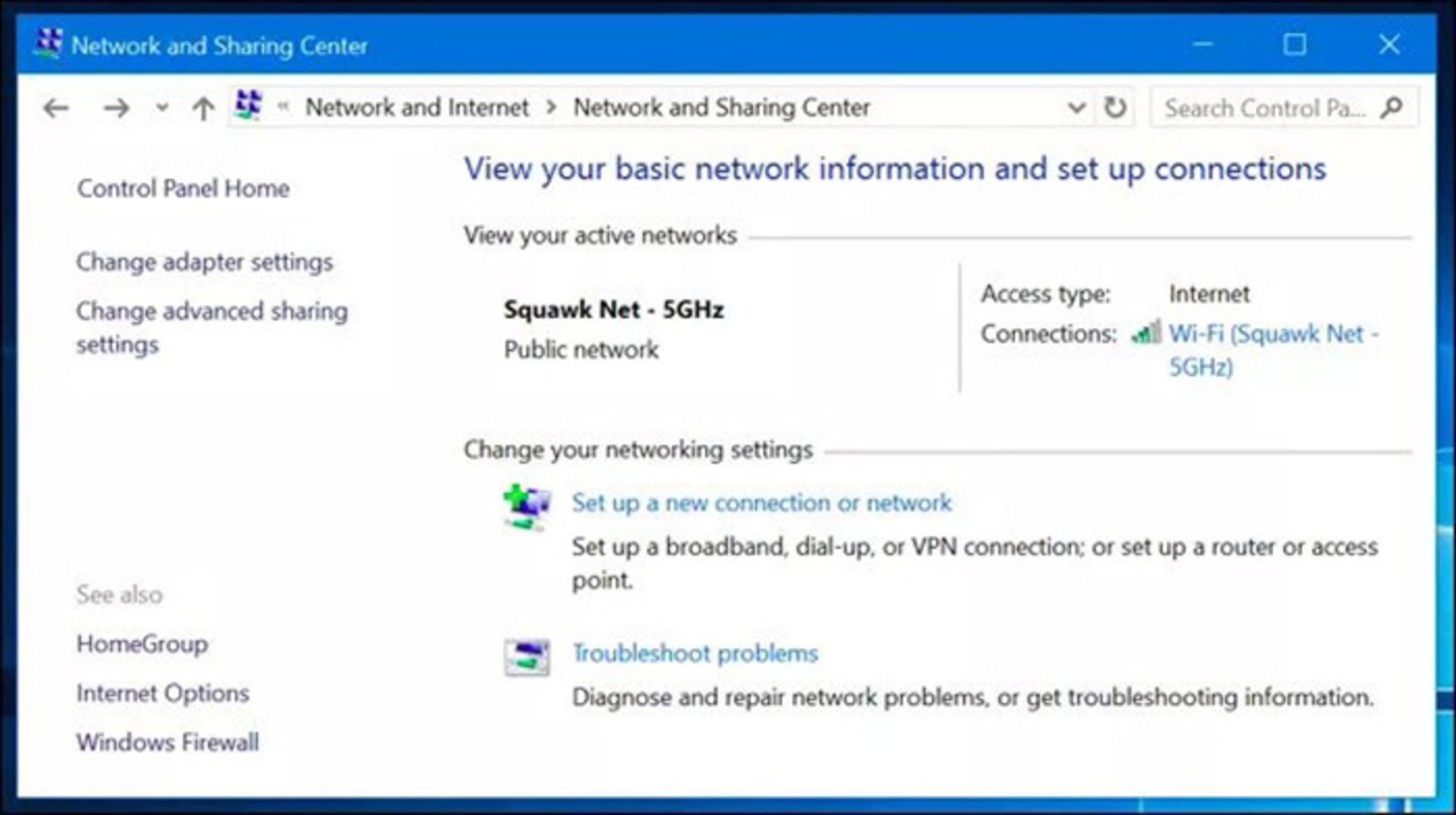

۲. عدم تغییر رمزعبور دسترسی

یکی از رمزهای دیگری که باید بلافاصله تغییر دهید رمزعبور دسترسی به شبکهی وای فای خانگی است که پیسی شما روزانه به آن وصل است. این رمز گاهی میتواند از رمز ادمین ویندوز هم مهمتر باشد. به عنوان قانونی طلایی، رمز عبور دسترسی (access password) باید حداقل پانزده کاراکتر شامل حروف، اعداد و علائم نشانهگذاری باشد. از طرفی حتما نمیخواهید همسایهها از وای فای شما استفاده کنند. برای اغلب شبکههای وای فای، تغییر رمز عبور دسترسی فرآیندی ساده است. البته واسط کاربری روترها تفاوت اندکی با یکدیگر دارند:

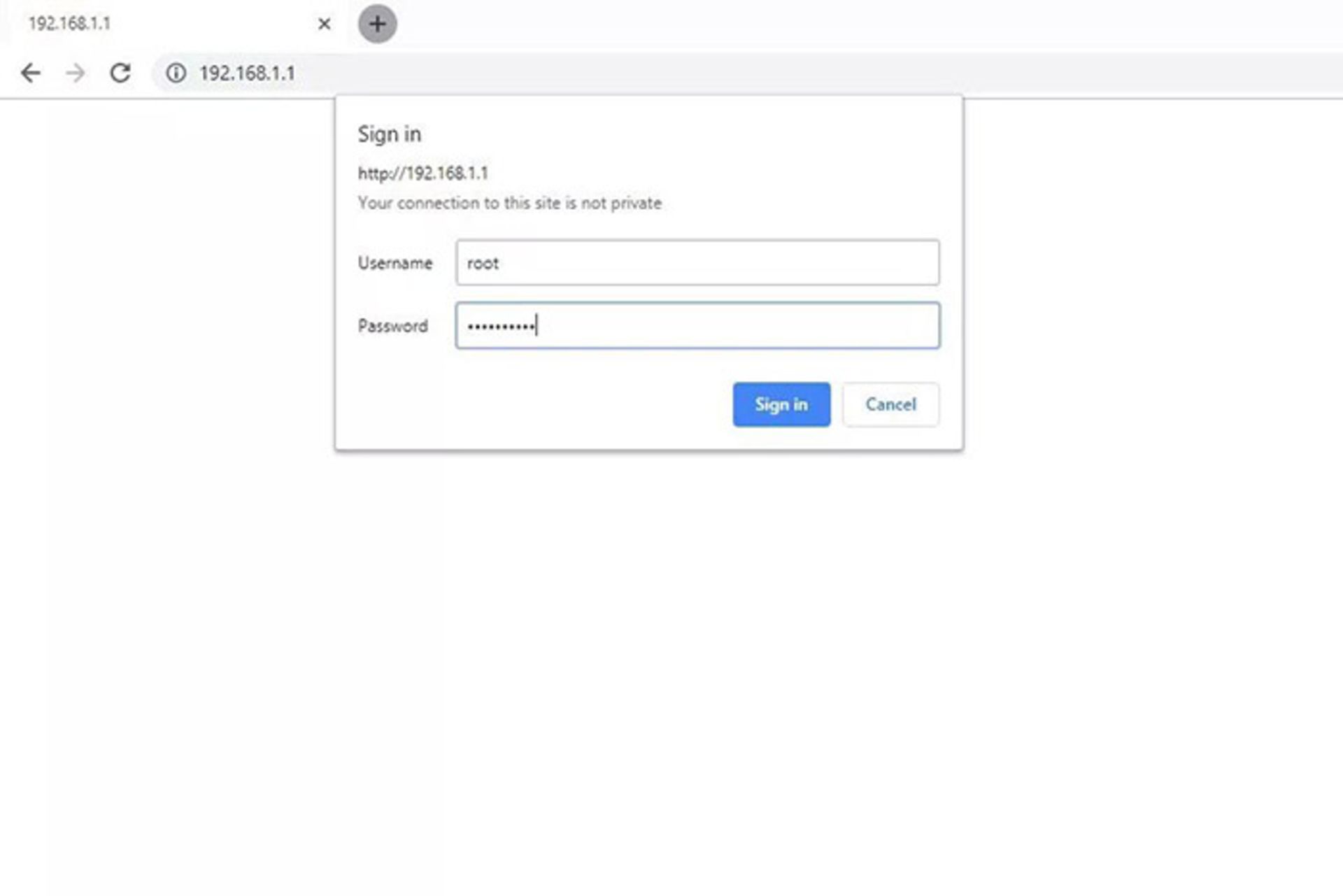

۱. صفحهی تنظیمات روتر خود را باز کنید (آدرس آی پی پیشفرض را تایپ کنید که معمولا ۱۹۲.۱۶۸.۰.۱ یا ۱۹۲.۱۶۸.۱.۱ است).

۲. با رمز عبور و نام کاربری به روتر لاگین کنید. این اطلاعات را میتوانید روی کنار یا زیر روتر خود پیدا کنید.

۳. پس از لاگین، Wireless Security یا Wireless را انتخاب کنید.

۴. Wi-Fi Password را انتخاب کنید.

۵. رمز عبور جدید را وارد کنید همچنین باید قادر باشید SSID را هم تغییر دهید.

۶. روی Save کلیک کنید.

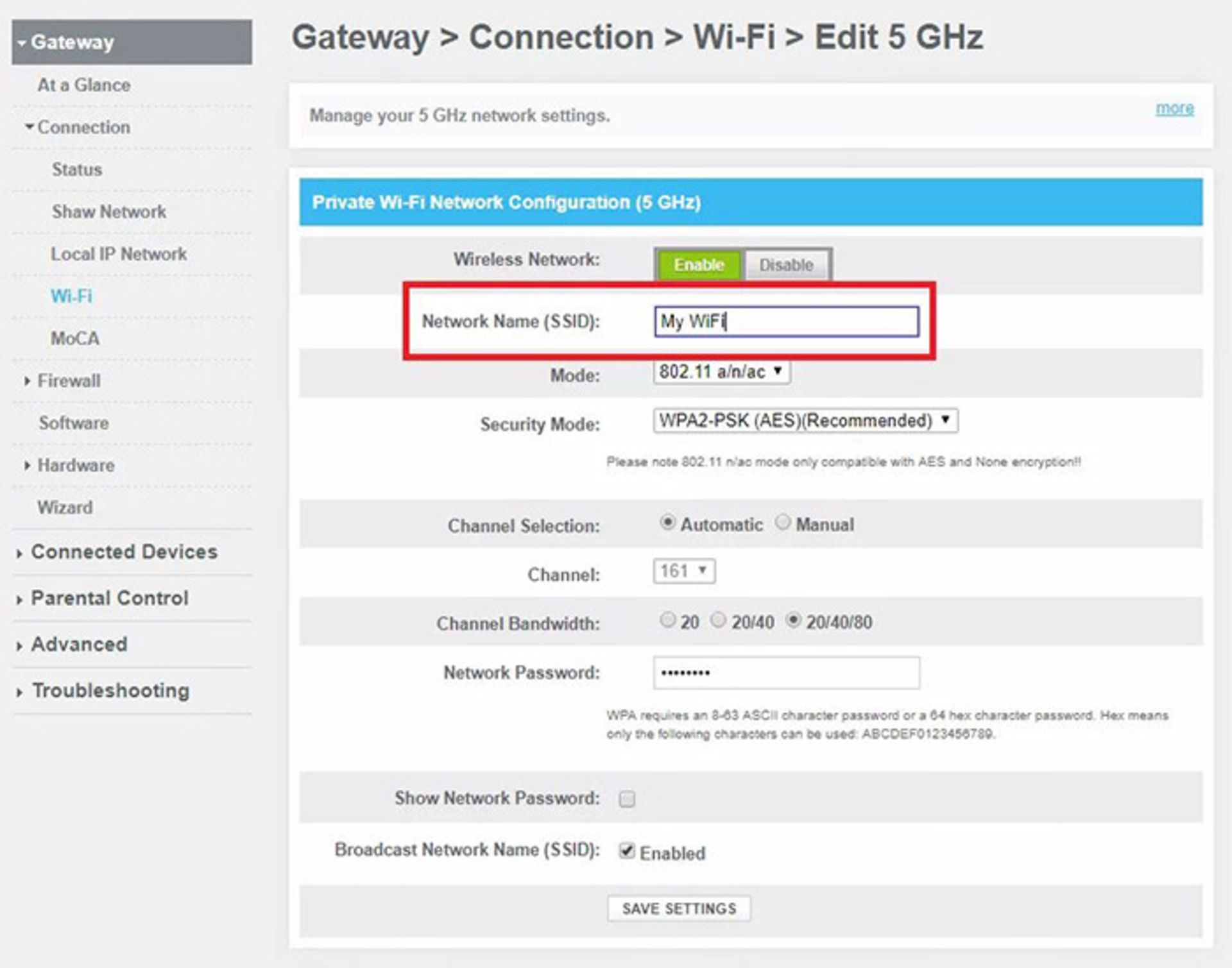

۳. عدم تغییر SSID

پس از تنظیم و ایمنسازی شبکهی خانگی (علاوه بر تغییر رمز عبور) باید SSID (شناسهی سرویس) یا نام شبکهی خود را هم تغییر دهید. به این صورت مجرمها به سختی میتوانند روتر شما را پیدا کنند. یک هکر آگاه با یافتن نوع روتر قادر است آسیبپذیریهای آن را هم پیدا کند.

وقتی روتر بیش از یک شبکه ایجاد کند، هر شبکهی جدید SSID منحصربه فردی خواهد داشت. به همین دلیل باید SSID پیشفرض را روی هر کدام از آنها تغییر دهید. وقتی از SSID پیشفرض استفاده کنید، مجرمان سایبری آسانتر میتوانند رمزنگاری WPA2 شبکه را بشکنند؛ زیرا این الگوریتم رمزنگاری شامل نام شبکه و رمزعبور مشترکی است که شامل اسامی SSID است. در نتیجه حتی هکری کمسابقه با دسترسی به SSID پیشفرض میتواند بهراحتی به شبکهی شما نفوذ کند.

هنگام انتخاب SSID از اطلاعات شخصی پرهیز کنید. همچنین باید مطمئن شوید نامی یکسان با دستگاههای Wi-Fi پرتابل خود انتخاب نکنید.

نکته: اغلب روترها دارای گزینهای برای مخفیسازی SSID هستند اما حقیقت این است که این ترفند هم ایمن نیست زیرا هکرهای باتجربهتر میتوانند از آن عبور کند. علاوه بر این، برای انتخاب این گزینه باید در هر بار اتصال نام شبکهی خود را تایپ کنید که میتواند آزاردهنده باشد. برای اغلب روترها فرآیند تغییر SSID مشابه تغییر رمزعبور دسترسی است.

۱. صفحهی تنظیمات روتر خود را باز کنید (آدرس IP پیشفرض را تایپ کنید که میتواند ۱۹۲.۱۶۸.۰.۱ یا ۱۹۲.۱۶۸.۱.۱ باشد).

۲. با رمزعبور و نام کاربری وارد روتر شوید. اگر قبلا رمزعبور خود را تغییر ندادید، این اطلاعات را میتوانید در قسمت پائین یا کنار روتر پیدا کنید.

۳. Wireless Security یا Wireless را پس از لاگین انتخاب کنید.

۴. SSID خود را تغییر دهید.

۵. روی Save کلیک کنید.

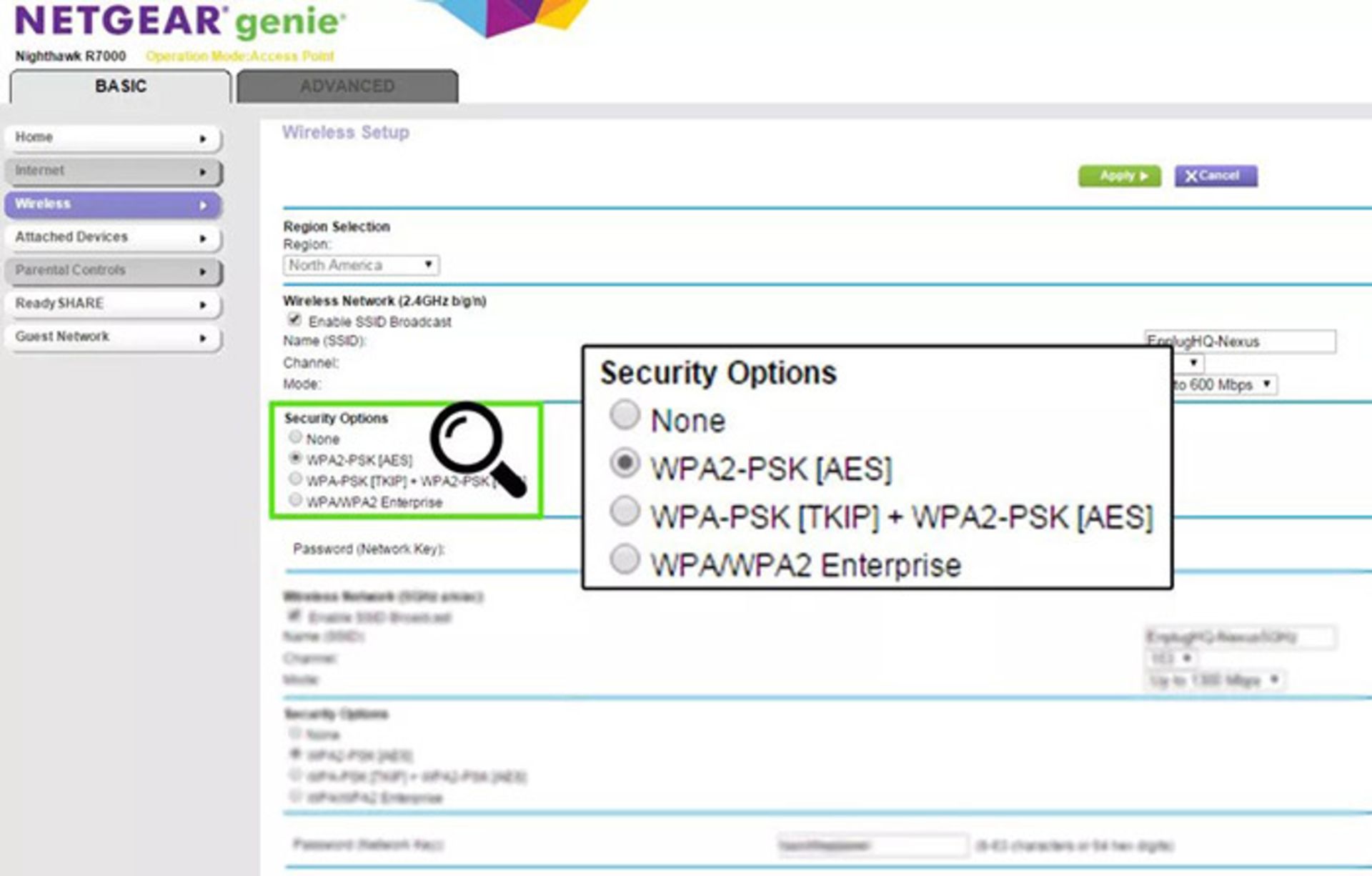

۴. عدم اقدام علیه تهدیدهای WPS

WPS یا تنظیمات محافظتشدهی Wi-Fi معمولا در برابر حملات بروت فورس آسیبپذیر است زیرا هکرها میتوانند به راحتی از PIN-های متفاوتی برای نفوذ استفاده کنند. به همین دلیل WPS را میتوان در تمام دستگاهها غیرفعال ساخت. معمولا WPS روی روتر به صورت پیشفرض فعال است. از آنجا که این قابلیت ذاتا غیرایمن است باید چارهای اندیشید. شبکهی Wi-Fi با رمزنگاری WPA2-PSK (کلید اشتراکی) همراه با رمز عبوری قوی ایمن میشود.

هنگام تنظیم WPA2-PSK میتوانید عبارت عبور بیسیم روی روتر شبکه را تنظیم کنید و سپس همان عبارت را به تمام دستگاههایی که به شبکه وصل میشوند تخصیص دهید. به این صورت میتوانید از شبکهی خود در برابر دسترسی غیرمجاز محافظت کنید زیرا در این شرایط روتر نیاز به استخراج کلید رمزنگاری عبارت عبور دارد که به رمزنگاری کل ترافیک شبکهی بیسیم کمک میکند.

تنها عیب WPA2-PSK این است که باید عبارت عبوری را در تمام دستگاههای متصل به شبکه وارد کنید. هدف کلی WPS و دلیل باور برخی به آن روش اتصالی آسانتر است زیرا دیگر نیازی نیست هر بار عبارت عبور را وارد کنید. متأسفانه WPA با رمزی هشت رقمی ایمن میشود؛ در نتیجه هر هکر سابقهداری که قادر به اجرای حملهی بروت فورس باشد، قادر به شکستن آن خواهد بود. تنها یازدههزار کد چهار رقمی وجود دارد و با کشف چهار رقم، محاسبهی چهار رقم آخر کار سادهای خواهد بود

از طرفی برخی روترها امکان غیرفعالسازی WPS را در واسطههای تنظیم نمیدهند. پس سعی کنید روتری را انتخاب کنید که این اجازه را بدهد. ایمنترین روترها، WPS را لحاظ نمیکنند. برای تنظیم WPA2-PSK مراحل ذیل را دنبال کنید.

۱. وارد صفحهی تنظیمات روتر خود شوید.

۲. آدرس IP روتر را در نوار آدرس مرورگر وارد کنید.

۳. نام کاربری و رمزعبور ادمین خود را وارد کنید.

۴. به بخش Wireless در صفحهی تنظیمات بروید.

۵. رمزنگاری WPA2-PSK را انتخاب کنید.

۶. روی Apply کلیک کنید.

۵. نبود پشتیبان ابری

سرویسهای ابری بهترین روش برای پشتیبانگیری از دادهها است. بهترین سرویسهای ابری قادر به رمزنگاری پشتیبانها و خودکارسازی کل فرآیند هستند. پشتیبانگیری از دادهها میتواند به شکلی چشمگیر، خطر اتلاف یا از بین رفتن دادهها را کاهش دهد.

محافظت از حریم خصوصی آنلاین و حداقلسازی ریسک اتلاف دادهها به لطف ارائهکنندگان سرویسهای ابری هم آسانتر شده هم پیچیدهتر. از یک سو ذخیرهسازی دادهها روی ابر ایمنتر از ذخیرهسازی روی هارد درایو است. از سوی دیگر، برنامههای ابری هم نیاز به محافظت دارند.

امنیت کلود بر اساس نوع محاسبات به کاررفته متفاوت است. SaaS (نرمافزار به مثابه سرویس)، IaaS (زیرساخت به مثابه سرویس) و PaaS (پلتفرم به مثابه سرویس) از متداولترین نمونههای ارائهدهندگان عمومی هستند. ارائهدهندگان خصوصی هم معمولا سرویسها را تنها به یک مشتری ارائه میدهند.

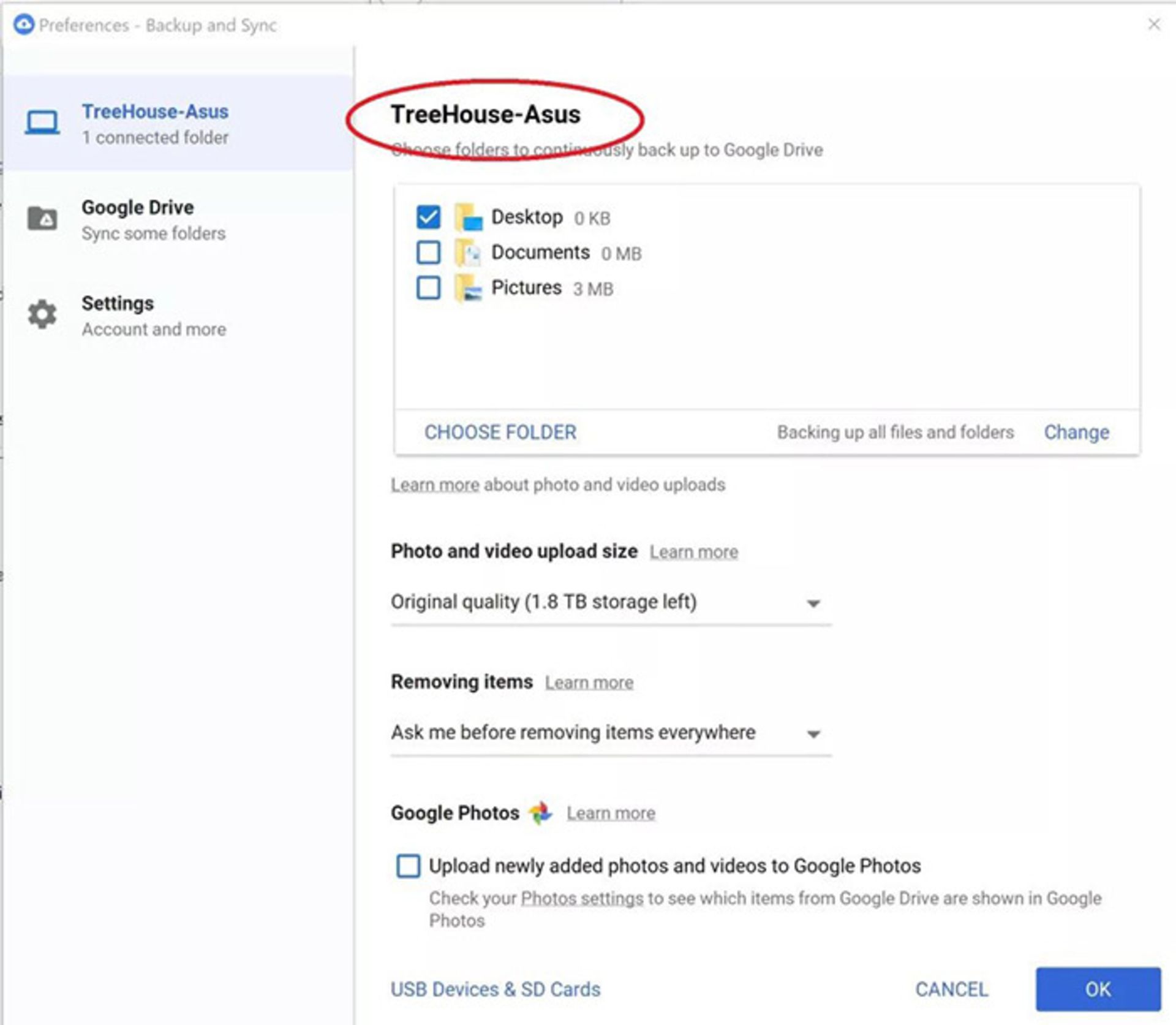

ارائهدهندهی خصوصی ابری میتواند بهترین گزینه برای کاربرد شخصی باشد. در هر بار پشتیبانگیری (که میتوان زمانبندی آن را به صورت روزانه یا هفتگی تنظیم کرد)، کل نرمافزارها و دادهها در موقعیت مکانی ریموتی ذخیره میشوند که میتوانید در هر زمانی به آنها دسترسی پیدا کنید. برای بهبود امنیت ابر اقدامات ذیل را انجام دهید: از فایروالهای پیشرفته استفاده کنید. از ایونت لاگها برای تولید گزارشی روایی از رویدادهای شبکه استفاده کنید تا بتوانید نفوذهای امنیتی را زودتر پیشبینی کنید؛ و در نهایت از سیستمهای کشف نفوذ استفاده کنید که نفوذ به خط دفاعی شبکه را تشخیص میدهند. این عملیات در Google backup بسیار ساده است.

۱. به شبکهی Wi-Fi وصل شوید.

۲. Backup and Sync را روی پی سی نصب کنید.

۳. پوشهها و فایلهای موردنظر برای پشتیبانگیری را انتخاب کنید.

۶. اتصال از شبکههای ناآشنا

میتوانید برای رمزنگاری دادهها و ترافیک هنگام اتصال به شبکهای ناآشنا از VPN یا شبکهی مجازی خصوصی استفاده کنید. در این صورت، هر دادهای که از کامپیوتر شما وارد سرورهایی در موقعیتهای مکانی مختلف بشود دچار در همآمیختگی میشود به گونهای که برای هکرها قابل تشخیص نباشد.

هاتاسپاتهای عمومی اینترنت مثل هتلها، فرودگاهها، رستورانها و کافیشاپها، به عنوان آسیبپذیرترین نقطهی دسترسی به پی سی شناخته میشوند. مجرمان سایبری اغلب از نرمافزار استراق سمع برای دسترسی به دستگاهها در فاصلهی چندمتری استفاده میکنند.

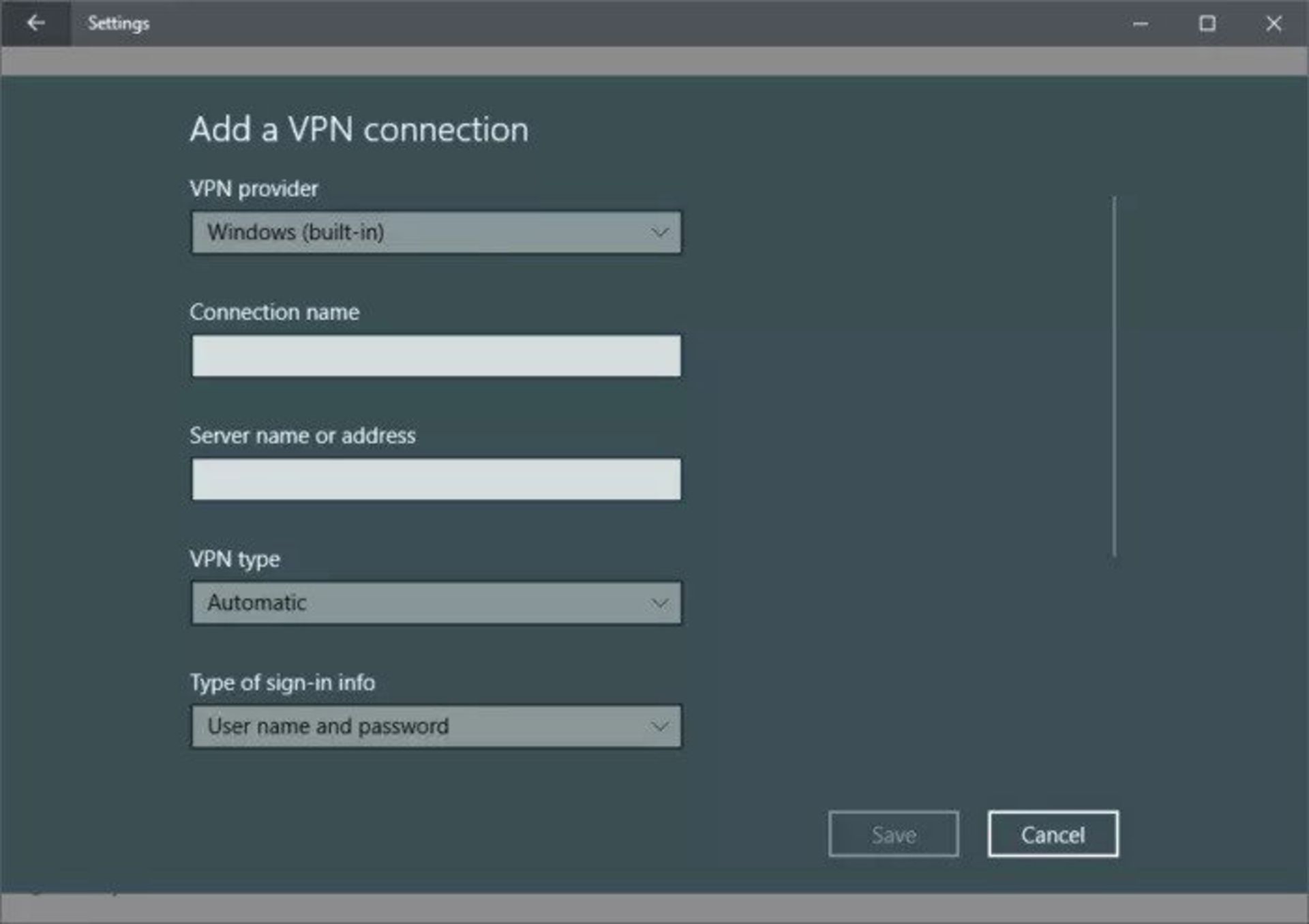

VPN-ها مخصوص محافظت از پی سی در برابر انواع حملات طراحی شدند. هکرها، نرمافزارهای استراق سمع و ISP-ها نمیتوانند به پیامهای شبکهی اجتماعی، ایمیلها، تاریخچهی مرور، دانلودها یا اطلاعات دیگری که روی شبکه ارسال میکنید دسترسی پیدا کنند. اغلب سرویسهای VPN دارای نرمافزار مخصوص به خود هستند. با اینحال در بسیاری از موارد میتوانید از قابلیت VPN تعبیهشده در ویندوز هم استفاده کنید. برای تنظیم VPN روی پی سی با استفاده از کلاینت تعبیهشدهی ویندوز ۱۰، مراحل ذیل را دنبال کنید:

۱. VPN را در نوار جستجوی ویندوز وارد کنید.

۲. Change Virtual Private Networks را انتخاب کنید.

۳. روی Add a VPN کلیک کنید.

۴. جزئیات VPN خود را در صفحهی نمایش جدید وارد کنید.

۵. Windows را زیر VPN Provider انتخاب کنید.

۶. نوع VPN را به automatic تغییر دهید.

۷. نام کاربری و رمزعبور را انتخاب کنید.

۸. نام سرور و نام کانکشن را وارد کنید (این اسامی بر اساس VPN تغییر میکنند).

۹. روی آیکن Wi-FI در نوار وظیفه کلیک کنید.

۱۰ . New VPN Connection خود را انتخاب کنید (معمولا در بالای لیست قرار میگیرد). VPN جدید به صورت خودکار وصل میشود.

۷. عدم رمزنگاری Hard Drive

با فعالسازی قابلیت رمزنگاری در ویندوز ۱۰ میتواند به محافظت از دادهها از دسترسی غیرمجاز در شرایط غیرمنتظرهای مثل سرقت لپتاپ کمک کرد. در این روش کل درایو سیستمی متصل به دستگاه درهم آمیخته میشود و میتوانید با دادههای صحیح به آن دسترسی پیدا کنید. نرمافزار رمزنگاری دیسک ویندوز ۱۰، BitLocker است. برای رمزنگاری هارد درایو با این نرمافزار در ویندوز ۱۰، مراحل ذیل را دنبال کنید:

۱. در ویندوز اکسپلورر به This PC بروید تا هارد درایو موردنظر را انتخاب کنید.

۲. روی درایو موردنظر راست کلیک کنید.

۳. Turn on BitLocker را انتخاب کنید.

۴. Enter a Password را انتخاب کنید.

۵. رمز ایمن خود را تایپ کنید.

۶. How to Enable Your Recovery Key را انتخاب کنید.

۷. Encrypt Entire Drive را انتخاب کنید.

۸. New Encryption Mode را انتخاب کنید.

۹. Start Encrypting را انتخاب کنید.

۱۰. کامپیوتر خود را ریاستارت کنید (فرض کنید درایو بوت را رمزنگاری میکنید). رمزنگاری هارد درایو کمی زمانبر است اما میتوانید در طول اجرای آن از کامپیوتر خود استفاده کنید.

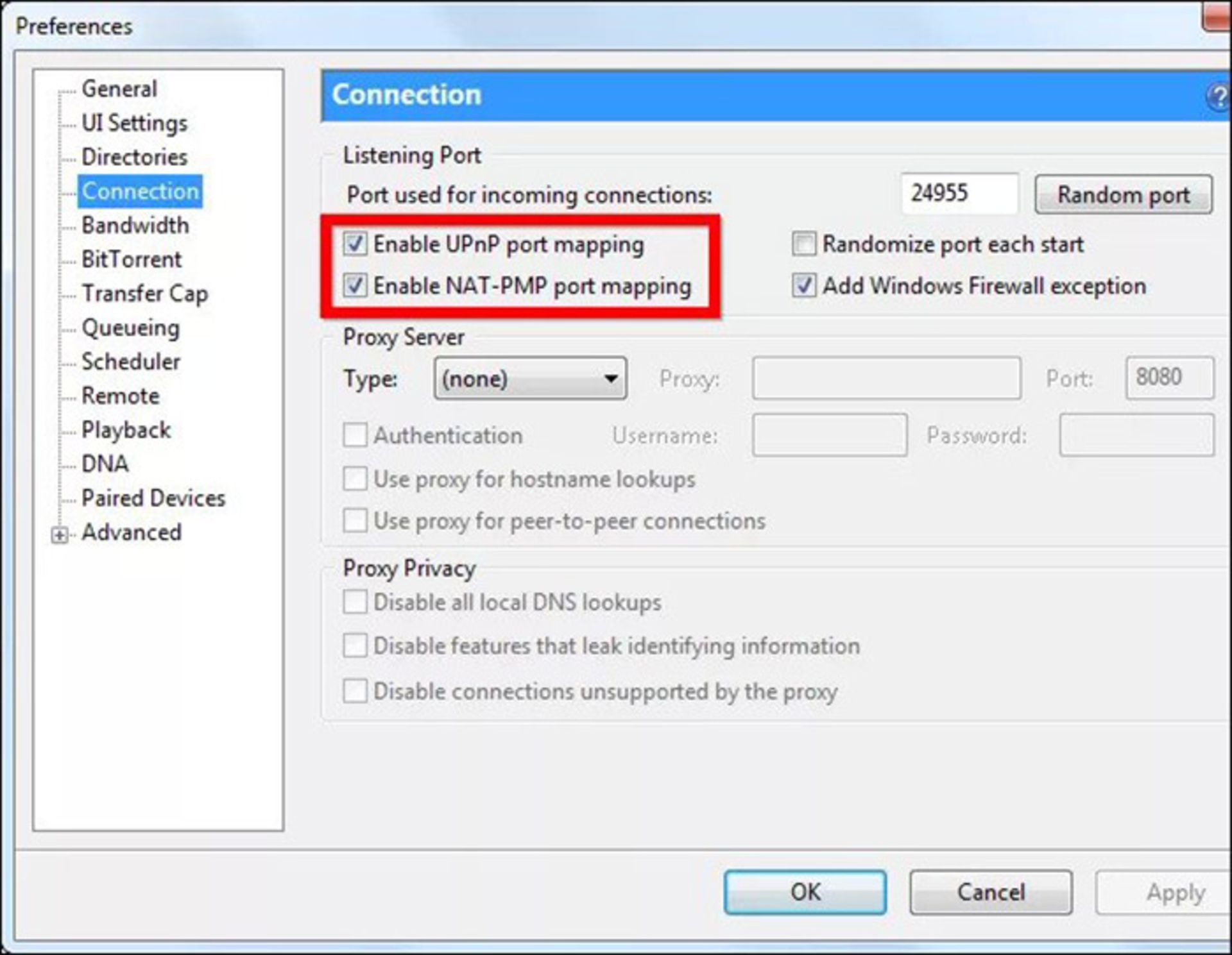

۸. دسترسی مجاز به UPnP روی روتر

Universal Plug and Play یا UPnP به صورت پیشفرض روی روترهای جدید فعال میشود. با این قابلیت یک برنامه میتواند پورتی را به صورت خودکار روی روتر شما ارسال کند و دیگر نیازی به فوروارد دستی پورتها نخواهید داشت.

با این حال، UPnP یکی از راههای متداول برای آلودهشدن شبکههای خانگی به بدافزارها است زیرا باعث میشود برنامههای مخرب از دیوار امنیتی فایروال عبور کنند. یکی از دلایل نفوذ این است که UPnP فرض میکند کل برنامهها ایمن هستند و اجارهی فوروارد پورتها را میدهد. به بیان دقیقتر، ویروسهایی مثل اسبهای تروجان میتوانند از UPnP برای نفوذ استفاده کنند. آنها از طریق نصب برنامههای کنترل از راه دور، حفرهای را در فایروال روتر باز میکنند. غیرفعالسازی UPnp مفید است و راه اسبهای تروجان را برای باز کردن پورت میبندد.

در نهایت، ریسکهای UPnP بسیار بیشتر از مزایای آن هستند. میتوانید UPnP را از طریق بخش NAT Forwarding در منوی تنظیمات پیشرفته غیرفعال کنید. به این منظور مراحل ذیل را دنبال کنید:

۱. وارد پیج ادمین روتر خود شوید.

۲. گزینهی Advanced را انتخاب کنید.

۳. UPnP را انتخاب کنید.

۴. تیک UPnP را بردارید.

۹. عدم نظارت بر اتصالهای ناشناس

نظارت پیوسته بر شبکهی خانگی یکی از الزامات بهروزرسانی امنیتی و محافظت از کامپیوتر در برابر تهدیدهای جدید است اما گاهی هم بسیاری از افراد که دانش کافی را دربارهی سایبری ندارند، این مسئله را نادیده میگیرند. بررسی گزارش روتر و نصب سرویسهای نظارتی از ضروریات مهم هستند.

روشهای متعددی برای نظارت بر اتصالهای ناشناس وجود دارد. اولین روش بررسی مصرف پهنای باند با استفاده از روتر شبکه است. روتر، بهترین موقعیت برای بررسی است زیرا کل ترافیک آنلاین ورودی و خروجی از خانه را پردازش میکند. همچنین میتوانید هر دستگاه متصل به روتر را روی صفحهی تنظیمات بررسی کنید. در اینجا میتوانید اطلاعاتی مثل مقدار دادههای مصرفی هر دستگاه و سرعت دانلود و آپلود را بررسی کنید.

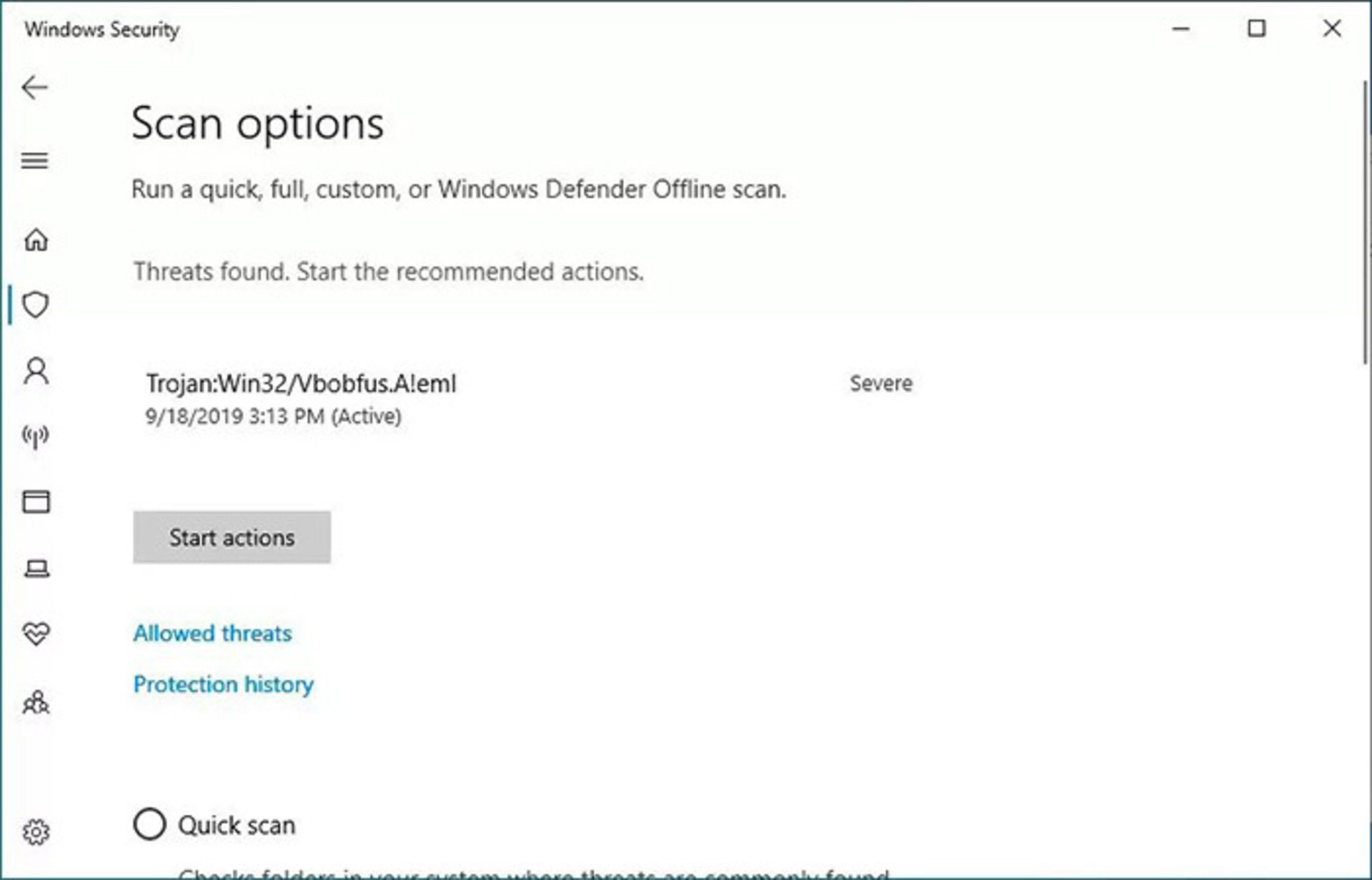

در ادامه سعی کنید سیستم خود را به صورت هفتگی برای جستجوی بدافزارها اسکن کنید؛ زیرا مشکلات پهنای باند صرفا از شبکهی محلی سرچشمه نمیگیرند؛ بلکه از بدافزارهای خارجی میآیند که پهنای باند را از طریق ارتباط با سرور خارجی، سرقت میکنند. سعی کنید با استفاده از نرمافزارهای آنتیویروس به صورت کامل سیستم خود را اسکن کنید و سپس هرگونه آیتم بدافزار را حذف کنید. پس از این تنظیمات، پهنای باند به شکل چشمگیری افزایش مییابد. مراحل ذیل را دنبال کنید:

۱. به بخش Settings بروید.

۲. به Update & Security بروید.

۳. به Windows Security بروید.

۴. Virus and threat protection را انتخاب کنید.

۵. Quick scan را انتخاب کنید.

بخش Windows Security اسکن را اجرا میکند و میتوانید نتایج آن را ببینید.

۱۰. عدم پشتیبانی از کنترل دسترسی (NAC)

کنترل دسترسی به شبکه (NAC) به ایمنسازی دستگاههایی گفته میشود که به شبکهی شما وصل میشوند. بهترین طرحهای NAC، راهبردهای شفافی را در رابطه با دسترسی مبتنی بر موقعیت، سیاستهای مدیریت بستهی بهروزرسانی و نکات امنیتی تنظیم میکنند. عدم تنظیم سیاستهای شفاف NAC میتواند منجر به هرج و مرج در شبکهی خانگی به ویژه در حوزهی دستگاههای IoT شود.

سیستمهای NAC با احراز هویت و تصدیق کاربران و تلاش برای دسترسی به شبکه از طریق پروفایلهای کلاینت، فعالیت میکنند. با این حال این سیستمها محدودیتهایی دارند: برای مثال توانایی آنها برای تصمیمگیری دربارهی دسترسی محدود است، همیشه ارتباطات رمزنگاریشده را ارائه نمیدهند و همیشه بر بخشهایی از شبکه با امنیت ضعیف وابسته هستند.

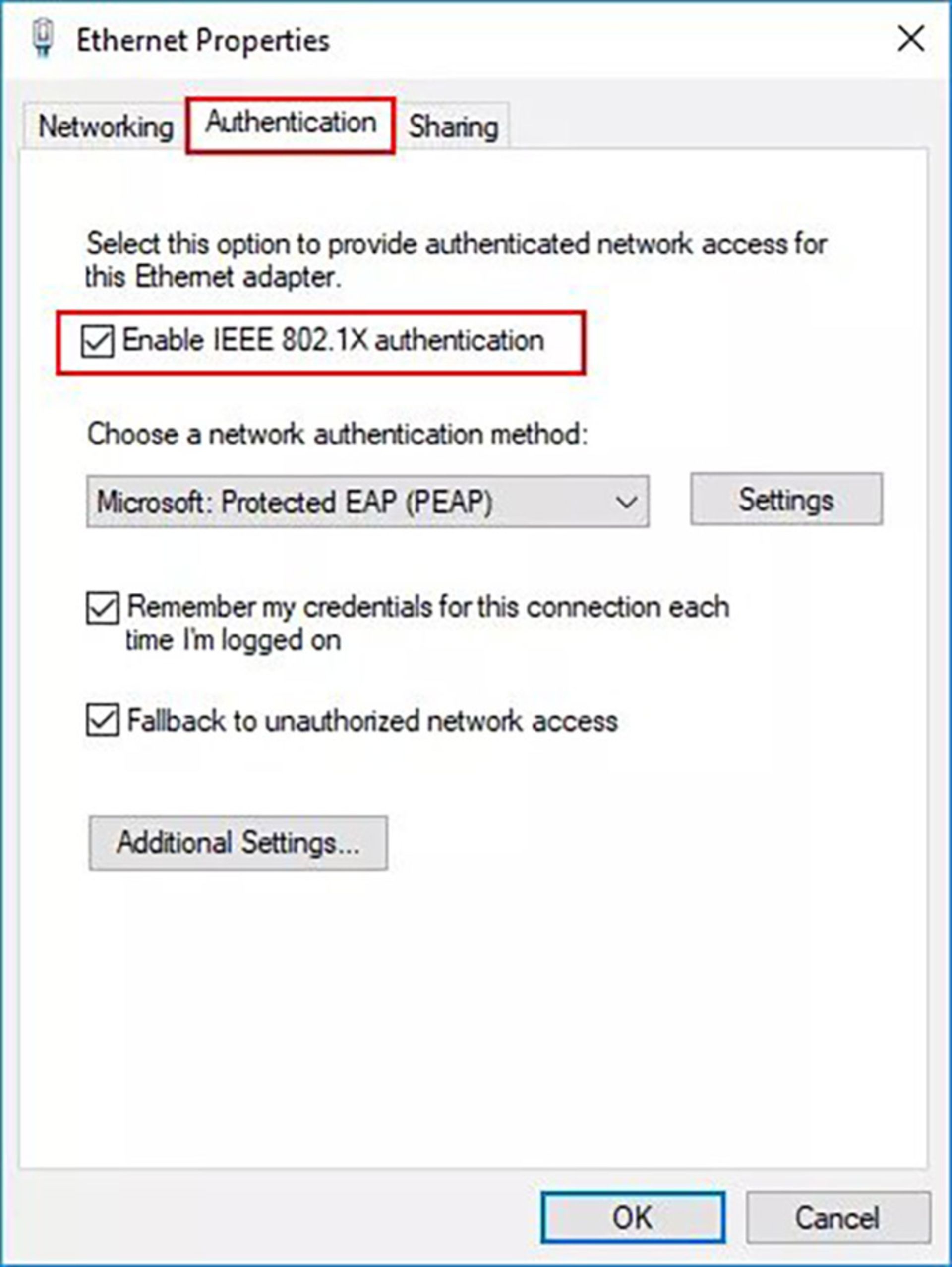

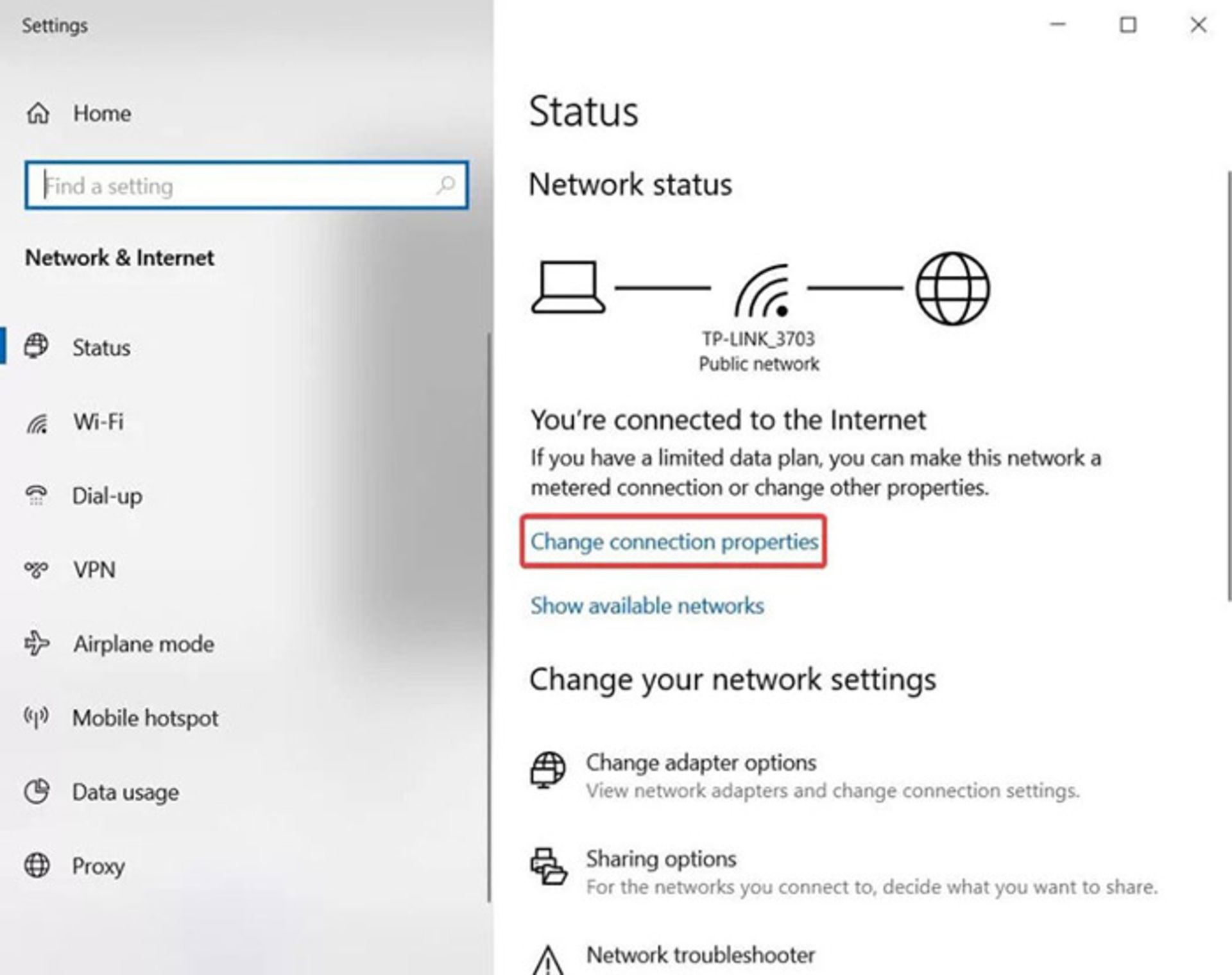

خوشبختانه استراتژیهای متعددی برای تقویت NAC وجود دارد. یکی از آنها استفاده از شبکهی خصوصی مجازی با رمزنگاری AES است. این شبکه با فراهم کردن کانالی ایمن، امکان دسترسی کاربران خارجی به منابع شبکه را فراهم میکند. روش دیگر این است که مطمئن شوید، NAC تابع پروتکل 802.1x است؛ بر اساس این پروتکل هر شخصی که برای اتصال به شبکه تلاش کند اما از مرحلهی تصدیق عبور نکند قادر به دسترسی به شبکه نخواهد بود. برای تنظیم دستی پروتکل 802.1x در بخش Windows Security مراحل ذیل را دنبال کنید:

۱. از کاربرها بخواهید شبکهی بی سیم جدیدی را تنظیم کنند (new wireless network).

۲. Network name را وارد کنید.

۳. Security type را تنظیم کنید.

۴. روش authentication را تنظیم کنید و 802.1x را انتخاب کنید.

۵. مراحل بعدی را در صورت لزوم دنبال کنید، دستگاه شما پس از طی این مراحل تصدیق شده و مجوز خواهد گرفت.

۱۱. اجازه به کاربرهای مهمان (Guest) برای استفاده از شبکهی اصلی

اجازه دهید بازدیدکنندگان از شبکهی Guest استفاده کنند نه شبکهی اصلی. به این ترتیب شانس کمتری برای نفوذ به دستگاهها پیدا میکنند. همچنین سعی کنید دستگاههای خانگی هوشمند خود را روی شبکههای خانگی guest تنظیم کنید. به این صورت اگر یکی از دستگاهها مورد حمله قرار گرفت، خطری شبکهی اصلی را تهدید نمیکند. بسیاری از دستگاههای هوشمند امنیت ضعیفی دارند به همین دلیل نباید اجازه دهید به بستری برای نفوذ هکرها تبدیل شوند.

دلایل متعددی برای تنظیم شبکهی وای فای Guest وجود دارد. با اینکه باید از رمز عبور پیچیدهتری برای ایمنسازی شبکهی اصلی استفاده کنید، میتوانید از رمز عبور سادهتر و قابل اشتراکگذاری برای شبکهی guest استفاده کنید. همچنین میتوانید این رمز را به صورت مرتب تغییر دهید.

علاوه بر این، در صورتی که کاربرهای میهمان به شبکهی guest وصل شوند، فایلها و دادههای شما روی شبکهی اصلی در امان خواهند بود. علاوه بر این در صورتی که کاربرهای میهمان سهوا، باعث نفوذ بدافزارها یا تهدیدها به سیستم شوند، این تهدیدها به شبکهی اصلی منتقل نخواهند شد. برای اغلب روترها، تنظیم شبکهی مهمان بسیار ساده است و باید مراحل ذیل را دنبال کنید:

۱. مطمئن شوید روتر شما از قابلیت guest network برخوردار است (اغلب روترها این قابلیت را دارند).

۲. با استفاده از مرورگر وارد صفحهی ادمین روتر خود شوید.

۳. نام شبکه را با SSID تأیید کنید. شبکههای guest معمولا دارای SSID متفاوتی با شبکهی اصلی هستند.

۴. قابلیت guest network را فعال کنید (این قابلیت در برخی روترها به صورت پیشفرض غیرفعال است، در حالی که برخی از آنها از این قابلیت با پسوند guest برخوردار هستند).

۵. SSID broadcast را روی on یا off تنظیم کنید. در صورتی که این گزینه فعال باشد، هر شخصی از شبکههای همسایه قادر به دیدن شبکهی guest خواهد بود. اگر SSID broadcast غیرفعال باشد، guest-ها باید به صورت دستی اتصالهای خود را تنظیم کنند.

۶. به صفحهی امنیت Wi-Fi خود بروید و یک رمز عبور را انتخاب کنید.

۱۲. عدم بهروزرسانی میان افزار روتر

این نکته بسیار حائز اهمیت است. در صورتی که روتر شما دارای گزینهی بهروزرسانی خودکار میانافزار است، آن را فعال کنید. در غیر این صورت، روش بهروزرسانی میانافزار روتر را به صورت دستی فرا بگیرید و بهروزرسانیها را به صورت ماهانه بررسی کنید. در صورتی که میانافزار بهروز نباشد، روتر به سختی میتواند تهدیدهای جدید را مسدود کنند. آسانترین راه برای بهروزرسانی میانافزار عبارت است از:

۱. وارد صفحهی ادمین روتر شوید.

۲. Firmware را انتخاب کنید (نام و موقعیت این گزینه بهشدت به نوع روتر وابسته است).

۳. آخرین بهروزرسانی Firmware را از وبسایت سازندهی روتر خود دانلود کنید.

۴. بهروزرسانی را بارگذاری کنید.

۵. روتر را ریبوت کنید.

توجه داشته باشید که روترها اغلب به صورت خودکار پس از اعمال میانافزار ریبوت میشوند. در صورتی که این اتفاق رخ نداد، میتوانید گزینهی ریست دستگاه خود را به مدت حداقل ده ثانیه نگهدارید.

۱۳. عدم استفاده از IDS/IPS برای ردیابی جریانهای بستهای

IPS (سیستمهای پیشگیری از نفوذ) و IDS (سیستمهای کشف نفوذ) برای تحلیل ترافیک شبکه برای بستهها و امضاهای منطبق با حملات سایبری به کار میروند. این قابلیتها از بخشهای ضروری پیشگیری از وقوع حملات سایبری هستند. IDS و IPS با نظارت بر ترافیک شبکه و کشف ناهنجاریها کار میکنند. وقتی IDS ناهنجاریها را کشف کند، IPS به استراق سمع شبکه پرداخته و بستههای تحویلی را حذف میکند یا برای جلوگیری از تهدید، اتصال را ریست میکند. IDS را به عنوان سیستمی نظارتی و IPS را به عنوان سیستمی کنترلی در نظر بگیرید.

با استفاده از IPS میتوان از هر نوع ترافیک بد روی شبکه جلوگیری کرد. به طور کلی، برای تنظیم IPS روی کامپیوتر باید به صفحهی تنظیمات فایروال خود بروید. با اینکه مراحل به نوع دیوارآتش وابسته هستند، میتوانید فرآیند مشابه ذیل را برای تمام آنها طی کنید:

۱. به صفحهی Configuration بروید.

۲. به صفحهی Virtual Servers بروید.

۳. به Your Virtual Server بروید.

۴. به Assigned Services بروید.

۵. به Firewall بروید.

۶. به IPS Policies بروید.

۷. Lock را انتخاب کنید.

۸. گزینهی Enable IPS را فعال کنید.

۹. Send Changes را انتخاب کنید.

۱۰. Activate را انتخاب کنید.

نتیجهگیری

به عنوان آخرین توصیه، پژوهش خود را به اینجا محدود نکنید. امنیت کامپیوتر فرآیندی پیوسته است و تنها به یک بازهی زمانی محدود نیست. هکرها به صورت پیوسته روشهای جدیدی را برای سرقت و فروش اطلاعات خصوصی ابداع میکنند. همانطور که سازمانها و نهادهای بزرگ روی امنیت سایبری سرمایهگذاری میکنند، شما هم باید این کار را انجام دهید.

نظرات