NSA فریمورک مهندسی معکوس Ghidra را رونمایی کرد

NSA نسخهی عمومی ابزار مهندسی معکوسی با نام Ghidra را رونمایی کرد و درکنار معرفی آن، سورسکُدش را هم در اختیار علاقهمندان و توسعهدهندگان قرار داد که بتوانند قابلیتهای جدید به این ابزار اضافه کنند تا ابزار موثرتری برای انجام عملیاتهای مهندسی معکوس ساخته شود. نام این ابزار در اسنادی که توسط WikiLeaks با نام Vault 7 منتشر شده بود، برای اولینبار شنیده شد؛ در آن اسناد مشخص شده بود که این ابزار توسط بخش تحقیقات NSA ساخته شده و سازمان CIA آمریکا هم از این ابزار استفاده میکند. اگر میخواهید بدانید که چرا سازمان NSA این ابزار را در دسترس عموم قرار داده است، میتوان به صحبتهای رابرت جویس مشاور ارشد NSA توجه کرد که در صحبتهای ایشان میبینیم هدف از این کار، بهبود ابزارهای امنیت سایبری، ایجاد یک جامعه آموزشی برای استعدادهای تازه و نشان دادن آنچه آژانس از آن بهعنوان راهکارهای امنیتی استفاده میکند است. البته این نشان میدهد که NSA در داخل خود از چه ابزارهایی استفاده میکند و همچنین مشتاق است که با کمک مخاطبان بیشتر، راهی برای بهبود این نوع ابزارها برای علاقهمندان بهوجود آورد.

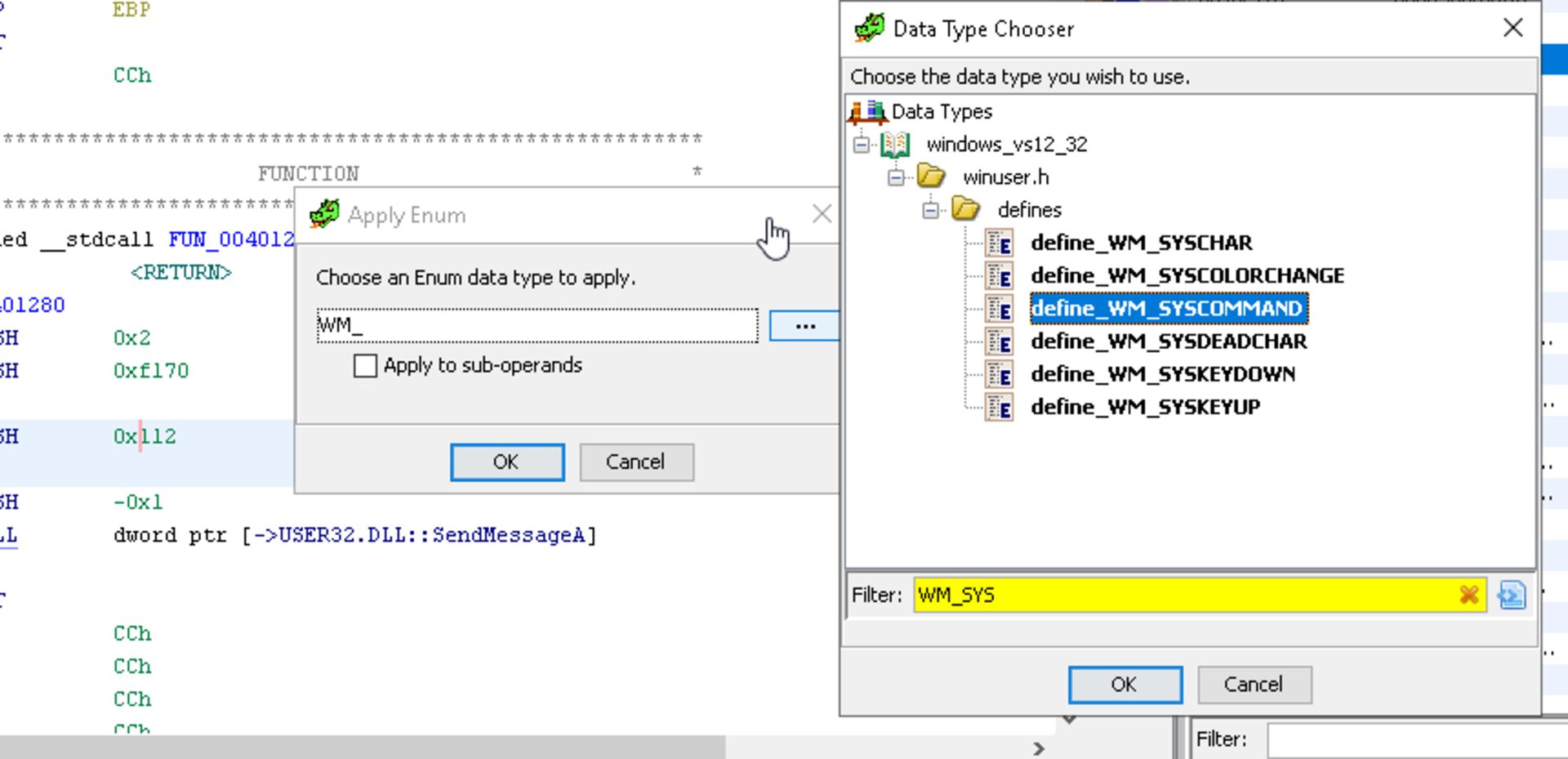

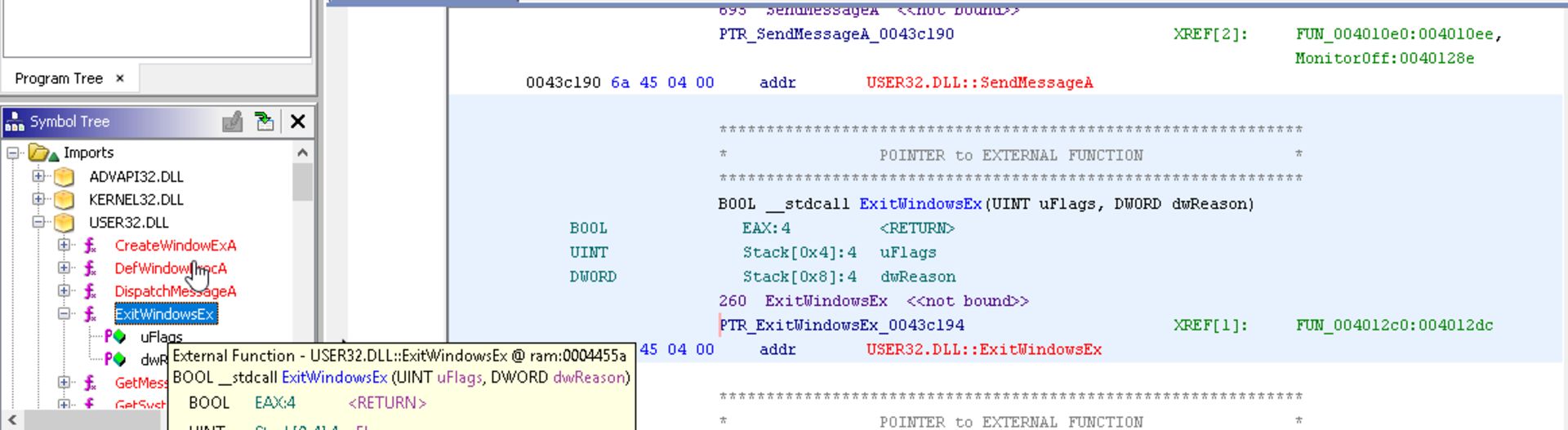

محققان دنیای بدافزارها، هیجان بسیاری از انتشار این ابزار و بررسی آن داشتند و بهخصوص مشاهده شد که این ابزار رایگان را با ابزارهای حرفهای و معروف چند هزار دلاری مانند IDA Pro مقایسه کردهاند. ۵ مارس، NSA در کنفرانس RSA سانفرانسیسکو، یک نسخه رایگان از ابزار Ghidra برای پلتفرمهای ویندوزی، لینوکسی و macOS در وبسایت آن بهصورت عمومی منتشر کرد و سورس کُد آن را در مخزن گیت هاب درکنار دیگر ابزارهای منتشرشده توسط NSA قرار داد. بررسیهای بیشتر روی این ابزار نشان میدهد که وجود آیتمهای مختلف، منوها، پنجرهها و دیگر ابزارهای موجود در آن، راه را برای بررسی همهجانبهی بدافزارها برای محققان فراهم میآورد. همچنین این برنامه مجموعهای از ابزارهای تجزیه و تحلیل سطح بالا، همراهبا قابلیت انجام عملیاتهای Decompilation، Graphing و آمادهسازی انواع اسکریپتها برای بررسی دقیقتر و کاملتر بدافزارها در اختیار محققان قرار میدهد.

این ابزار از طیف گستردهای از فرآیندها و دستورالعملها برای فرمتهای اجرایی مختلف پشتیبانی میکند و میتواند در دو حالت خودکار و تعاملی به بررسی برنامههای مختلف بپردازد. کاربران همچنین میتوانند کمپوننتها و پلاگینهای مختلف خود را برای اGhidra توسط اسکریپتهای Python یا Java بنویسند. این ابزار از انواع پردازندهها مانند MIPS، ARM، x86 پشتیبانی میکند و محققان در بررسیهای اولیهی خود نظرات مثبتی درباره این ابزار منتشر کردهاند. پاتریک میلر، محقق امنیت اطلاعات در Raytheon Intelligence گفت که Ghidra را با IDA و Binary Ninja مقایسه کرده و اعلام کرد که این ۳ برنامه، ارزشمندترین ابزارهای مهندسی معکوس در حال حاضر هستند. محققان دیگر هم در اظهارات خود اعلام کردهاند که تواناییهای Ghidra با ابزارهای گرانقیمت تجاری برابری میکند و عمومی کردن سورس کُد آن توسط NSA، راه را برای پیشرفت سریع این برنامه هموار کرده است.

اما اتفاق جالبی که در همان ابتدای رونمایی این ابزار اتفاق افتاد، این بود که مدت کوتاهی پس از انتشار Ghidra، متیو هیکی از بنیانگذاران و سرپرستان گروه Hacker House Security، یک باگ امنیتی در Ghidra کشف کرد که توسط آن میتوان کُدهای مخرب را از راه دور روی سیستمی که Ghidra روی آن سیستم در حال اجرا است، اجرا کرد. این ضعف امنیتی زمانی رخ میدهد که برنامه Ghidra در حالت Debug Mode قرار دارد و Java Debug Wire Protocol را اجرا کرده و پورت شماره 18001 را برای این کار بهصورت باز نگه میدارد که میتوان توسط این درگاه باز، کُدهای مخربی را روی سیستم قربانی اجرا کرد. علاقهمندان به این ابزار میتوانند توضیحات بیشتر درباره این برنامه را در بلاگهای 0xeb و PepperMalware دنبال کنند.

نظرات