مجرمان سایبری از آسیبپذیری روز صفر آیتونز برای نصب باجافزار استفاده کردند

محققان امنیتی Morphisec گزارش دادند مجرمان سایبری با استفاده از آسیبپذیری روز صفر برنامههای اپل آیتونز و آیکلاود، روی کامپیوترهای مجهز به ویندوز، باجافزار نصب میکردند. نصب باجافزار با استفاده از چنین آسیبپذیری، توسط آنتیویروس شناسایی نمیشود. اپل پس از انتشار خبر، پچ امنیتی را برای مقابله با تهدیدهای آتی در ابتدای هفتهی جاری منتشر کرد.

آسیبپذیری امنیتی مذکور در بخش Bonjour وجود داشت که اپلیکیشنهای iTunes و iCloud برای اجرا در ویندوز از آن استفاده میکنند. باگی که منجر به بهرهبرداری از آسیبپذیری میشد، در دستهبندی Unquoted Service Path قرار میگیرد. این باگ زمانی ایجاد میشود که توسعهدهنده فراموش کند مسیر یک فایل را با علامتهای کوتیشن در متن کد خود بنویسد. وقتی چنین باگی در یک برنامهی قابلاعتماد وجود داشته باشد، مجرمان میتوانند با استفاده از آن، برنامه را مجبور به اجرای کدی کنند که در شرایط دیگر توسط آنتیویروی بهعنوان کد مشکوک شناخته میشود. فراموش نکنید، آیتونز و آیکلاود برنامههایی هستند که توسط توسعهدهندهی بزرگی بهنام اپل ثبت شدهاند و قطعا در دستهبندی برنامههای مورد اعتماد قرار میگیرند.

مایکل گورلیک، مدیر فناوری Morphisec در توضیح آسیبپذیری جدید میگوید:

بسیاری از راهکارهای شناسایی تهدید امنیتی، مبتنی بر نظارت عملکرد فعالیت میکنند. درنتیجه زنجیرهی اجرای فرایند (parent-child) نقش مهمی در صحت هشدارهای امنیتی دارد. اگر فرایندی قانونی توسط یک توسعهدهندهی مشهور یک فرایند مخرب زیرمجموعه (child) اجرا کند، هشدار امنیتی با اطمینان کمتری ارائه میشود. اگر فرایند اصلی (parent) توسط توسعهدهندهی شناختهشده ثبت نشده بود، رویکرد امنیتی، سختگیرانهتر میشد.فرایند Bonjour یک کد شناختهشده و ثبت شده است؛ مجرمان از همین اعتبار فرایند برای مقاصد خود سوءاستفاده میکنند. بهعلاوه توسعهدهندههای ابزار امنیتی تلاش میکنند تا کمترین تداخل را با فرایندهای اصلی اپلیکیشنهای شناختهشده داشته باشند. به همین دلیل آنها سعی میکنند تا خللی در رویکردهای اصلی اپلیکیشن ایجاد نشود و شاید بههمین خاطر از فعالیت تهدید مذکور جلوگیری نمیکنند.

اپل بهسرعت پچ امنیتی را برای رفع آسیبپذیری عرضه کرد

باگهای امنیتی ناشی از عدم نامگذاری صحیح مسیر فایلها، در اپلیکیشنهای دیگر هم مشاهده میشود. از میان مشهورترین آنها میتوان به درایورهای گرافیکی اینتل و نرمافزارهای مشهور تغییر IP اشاره کرد. Morphisec در ماه اوت متوجه شد که مجرمان سایبری با استفاده از آسیبپذیریهای مذکور، اقدام به نصب باجافزاری بهنام BitPaymer روی کامپیوترهای قربانی میکنند. آنها حملهی بزرگی را کشف کردند که کامپیوترهای یک شرکت خودروسازی ناشناس را هدف قرار داده بود. آسیبپذیری به مجرمان امکان میداد تا فایلی مخرب بهنام Program را در کامپیوتر قربانی اجرا کنند که احتمالا از قبل در شبکهی قربانی وجود داشته است.

گورلیک در ادامهی توضیح پیرامون آسیبپذیری و باجافزار جدیدی میگوید:

فایل مخرب Program، پسوندی همچون exe ندارد. برنامههای آنتیویروس، برای کاهش تداخل در رویکردهای اصلی ماشین، تنها فایلهایی با پسوند مشخص را اسکن میکنند. در سناریوی اخیر، برنامهی Bonjour تلاش میکرد تا از پوشهی Program Files اجرا شود، اما با استفاده از باگ مسیر بدون کوتیشن، باجافزار BitPaymer را اجرا کرد که بهنام Program در سیستم وجود داشت. آسیبپذیری روز صفر با استفاده از این رویکرد توانست سیستمهای امنیتی و تشخیصی آنتیویروس را دور بزند.

گورلیک میگوید که شرکتش به محض کشف آسیبپذیری، آن را به اطلاع اپل رسانده است. کوپرتینوییها نیز روز دوشنبه پچ امنیتی را برای iTunes 12.10.1 و iCloud 7.14 ویندوز منتشر کردند. کاربران ویندوز باید اطمینان حاصل کنند که بهروزرسانی خودکار در اپلیکیشنهای مذکور فعال باشد تا پچ امنیتی را دریافت کنند. گورلیک در ادامه میگوید که آسیبپذیریهای بیشتری هم به اپل اعلام شدهاند و منتظر ارائهی پچ از سوی شرکت هستند. آرستکنیکا دربارهی این موضوع با اپل تماس گرفت که پاسخی از سوی نمایندهی شرکت دریافت نشد.

علاوه بر رویکردهای امنیتی مبتنی بر بهروزرسانی، کاربران سابق آیتونز هم باید مراقب عملکردهای مخرب باشند. اگر زمانی آیتونز را نصب کرده و پاک کردهاید، فعالیت فرایندی بهنام Bonjour را در ویندوز بررسی کنید. بدون داشتن آیتونز، نباید چنین فرایندی در سیستمعامل اجرا شود. فراموش نکنید که ابزار لغو نصب آیتونز بهصورت خودکار این فرایند را پاک نمیکند.

گورلیک در ادامه پیرامون فرایند Bonjour و خطر احتمالی آن میگوید:

ما در کمال تعجب در تحقیقی متوجه شدیم که ابزار بهروزرسانی Bonjour در کامپیوترهای متعدد سازمانهای گوناگون نصب شده است. بسیاری از کامپیوترها، مدتها پیش آیتونز را پاک کردهاند، درحالیکه Bonjour هنوز بدون بهروزرسانی و مخفیانه، به عملیات خود ادامه میدهد.

گورلیک، Bonjour را فرایندی معرفی کرده که اپل با استفاده از آن بهروزرسانیهای آتی را برای اپلیکیشنها ارائه میکند. البته خود اپل و منابع دیگر ادعا میکنند که سرویس مذکور برای یافتن کتابخانههای اشتراکی موسیقی و منابع دیگر در شبکههای محلی استفاده میشود. درنهایت گورلیک به هر دو کاربرد این سرویس اذعان میکند و میگوید:

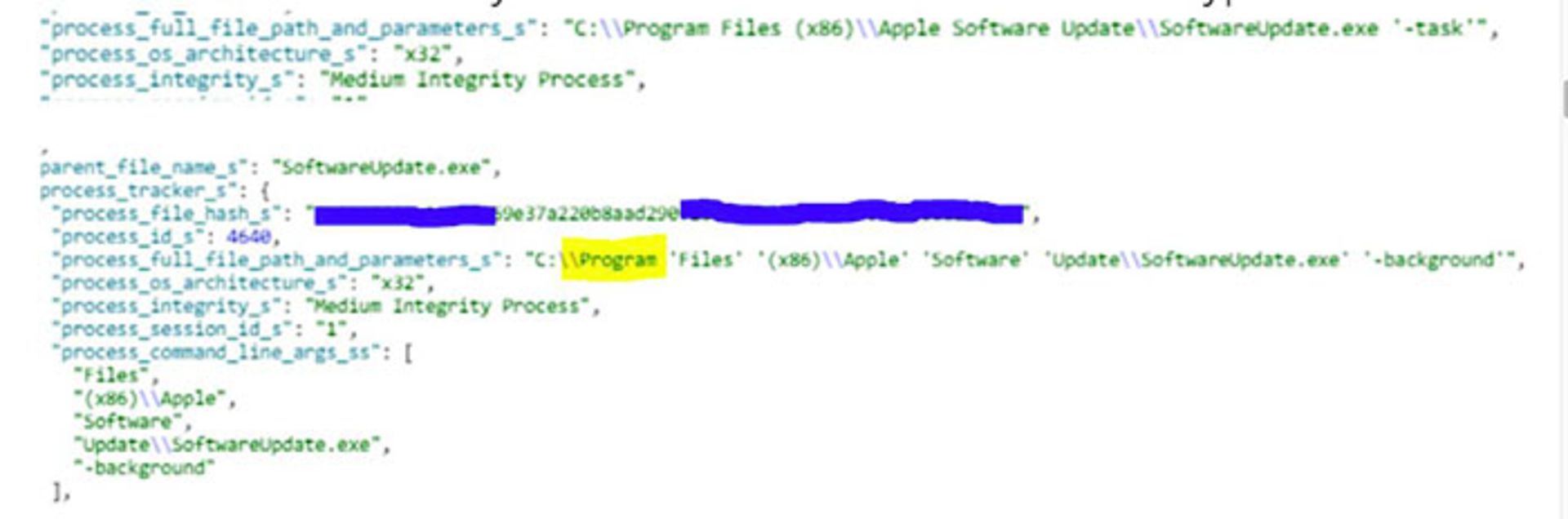

در یک حملهی بهخصوص، Bonjour باید فایل اجرایی SoftwareUpdate را اجرا میکرد که در مسیر C:\\Program Files (x86)\\Apple Software Update\\SoftwareUpdate.exe قرار داشت. منتهی تغییری در ساختار ایجاد و برنامهای در مسیر C:\\Program اجرا شد، چون هکرها سایر مسیر فایل را با اضافه کردن کوتیشن، به پارامتر تبدیل کردند: C:\\Program 'Files' '(x86)\\Apple' 'Software' 'Update\\SoftwareUpdate.exe,'.توسعهدهندههای اپل همهی آسیبپذیریهای گزارش شده را برطرف نکردند. درواقع تنها آنهایی رفع شدند که مورد سوءاستفاده از سوی مجرمان سایبری بودند.

نظرات