آسیبپذیری امنیتی T2 مک امکان هک رمزهای عبور را فراهم میکند

یک شرکت فروش ابزارهای هک رمزعبور میگوید که آسیبپذیری جدید تراشه T2 مک به آنها اجازه میدهد تا رمزهای عبور این دستگاهها را شکسته و قفل آنها را دور بزنند.

روش مورد استفاده بسیار کندتر از ابزارهای متداول شکستن رمزعبور است. اگرچه ممکن است زمان موردنیاز برای شکستن رمزعبور در این روش به هزاران سال برسد، اما اگر صاحبان مک از گذرواژههای معمولیتر استفاده کرده باشند، شکستن آن به کمتر از ۱۰ ساعت زمان نیاز خواهد داشت.

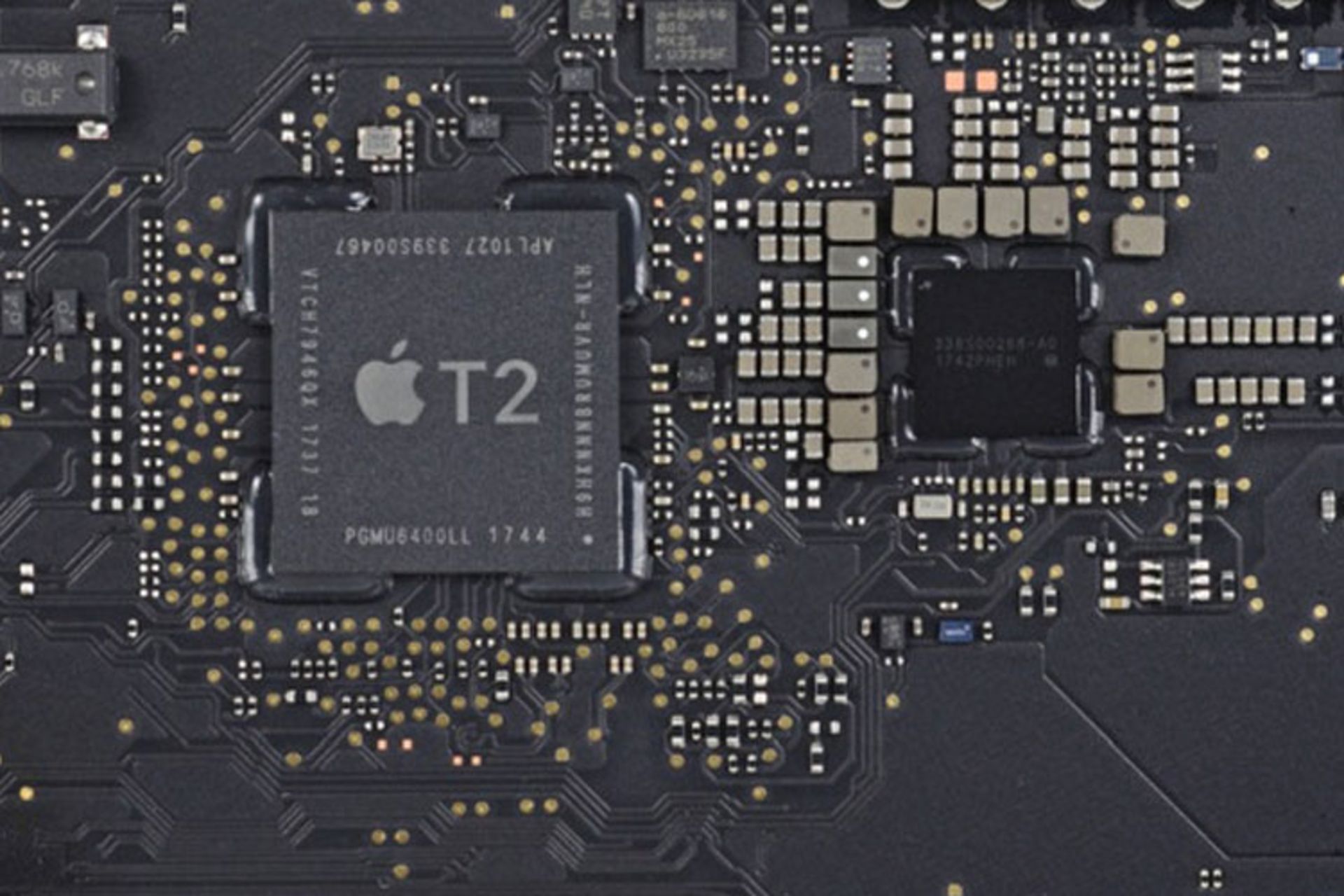

اپل تراشه امنیتی T2 را در سال ۲۰۱۸ معرفی کرد و از آن سال بهبعد از این تراشه برای ارائه یک ویژگی راهاندازی امن در مکهای اینتل بهره گرفته است.

به گزارش 9to5Mac، کلید امنیتی T2 این است که این تراشه دارای یک کنترلر SSD و یک موتور رمزنگاری است که به آن اجازه میدهد دادهها را بلافاصله رمزگشایی و رمزگذاری کند. این روش شبیه FileVault است اما ایمنی بیشتری دارد؛ زیرا فقط تراشه T2 میتواند عملیات رمزگشایی را انجام دهد و ویژگیهای امنیتی روی تراشه، مانع از تغییر سیستمعامل مک اواس برای دسترسی مهاجم خواهد شد. در اینجا نحوه توصیف اپل از این روش محافظتی آمده است:

زمانیکه نرمافزار دانلود و آماده نصب میشود، با امضائی شخصیسازی میشود که شامل شناسه انحصاری تراشه (ECID) و یک شناسه منحصربهفرد مخصوص تراشه T2 است. امضای ارائه شده توسط سرور امضاء کننده، منحصربهفرد است و فقط توسط آن تراشهی T2 خاص قابل استفاده خواهد بود. سختافزار UEFI بهگونهای طراحی شده است که اطمینان حاصل کند وقتی خطمشی امنیت کامل اجرا میشود، امضای معین فقط توسط اپل امضاء نخواهد شد، بلکه برای این مک خاص امضاء میشود و اساساً آن نسخه از مک اواس را به مک موردنظر متصل میکند. این روش به جلوگیری از حملات برگشتی کمک میکند.

آسیبپذیری امنیتی T2 مک

پسور (Passware) پیش از این موفق شده رمزهای عبور را بشکند و رمزگشایی درایورهای محافظتشده File Vault را در مکهای قدیمی بدون تراشه T2 انجام دهد. این شرکت امنیتی از شتابدهنده پردازنده گرافیکی برای دستیابی به حملات بیرحمانهای با استفاده از دههزار رمزعبور در ثانیه استفاده کرده و نفوذ به این مکها را به یک کار ساده و بیاهمیت تبدیل میکند.

بااینحال، تا همین چندوقت قبل، انجام حملات brute-force روی مک با تراشه T2 عملی نبود؛ زیرا رمزعبور مک روی SSD ذخیره نمیشود و تراشه نیز تعداد دفعات تلاش برای رمزگشایی را محدود میکند. بنابراین باید بهجای آن، کلید رمزگشایی را بهصورت brute-force وارد کنید و این روش بهقدری کند است که میلیونها سال طول خواهد کشید.

وبسایت 9to5mac متوجه شده است که پسور اکنون یک ماژول الحاقی ارائه میدهد که میتواند مکهای مجهز به تراشه T2 را نیز شکست دهد. ظاهراً در این روش از دورزدن ویژگیهایی که برای جلوگیری از حدس زدنهای متعدد طراحی شدهاند، استفاده شده است. پس از شکست دادن این لایهی محافظتی، کاربران قادر خواهند بود فهرست رمزهایعبور موردنظر خود را اعمال کنند. پسور یک مجموعه شامل ۵۵۰ هزار رمزعبور رایج را بههمراه یک فهرست شامل ۱۰ میلیارد رمزعبور ارائه میدهد.

در این روش، درهر ثانیه ۱۵ رمزعبور مورد بررسی قرار خواهد گرفت که بسیار کندتر از حدمعمول است. در تئوری، شکستن رمزعبور با این روش احتمالاً هزاران سال طول خواهد کشید، اما بیشتر مردم از رمزهای عبور نسبتاً کوتاه استفاده میکنند که دربرابر حملات فهرستهای رمزهای عبور بسیار آسیبپذیر هستند. میانگین طول رمزعبور بسیاری از کاربران فقط ۶ کاراکتر است که نهایتاً طی ۱۰ ساعت قابل هک خواهد بود.

پسور میگوید که ماژول الحاقی فقط برای مشتریان دولتی و همچنین شرکتهای خصوصی که میتوانند توجیه معتبری برای استفاده از آن ارائه دهند دردسترس است.

وجود این باگ برای دارندگان مک به چه معنا است؟

پسور برای استفاده از این روش به دسترسی فیزیکی به مک شما نیاز دارد و بنابراین برای بسیاری از دارندگان مک جای نگرانی نخواهد بود.

اگر یک مک اینتل قدیمی بدون تراشهی T2 دارید، هیچ چیز برای شما تغییر نکرده است. بههمین دلیل اگر از مک M1 استفاده میکنید، دستگاههای زیر تحت تأثیر این مشکل قرار دارند.

- آیمک ۲۷ اینچی رتینا مدل ۲۰۲۰

- آیمک پرو

- مک پرو ۲۰۱۹

- مک پرو Rack مدل ۲۰۱۹

- مک مینی ۲۰۱۸

- مکبوک ایر رتینا ۱۳ اینچی ۲۰۲۰

- مکبوک ایر رتینا ۱۳ اینچی ۲۰۱۹

- مکبوک ایر رتینا ۱۳ اینچی ۲۰۱۸

- مکبوک پرو ۱۳ اینچی ۲۰۲۰ دو پورت تاندربولت ۳

- مکبوک پرو ۱۳ اینچی ۲۰۲۰ چهار پورت تاندربولت ۳

- مکبوک پرو ۱۶ اینچی ۲۰۱۹

- مکبوک پرو ۱۳ اینچی ۲۰۱۹ دو پورت تاندربولت ۳

- مکبوک پرو ۱۵ اینچی ۲۰۱۹

- مکبوک پرو ۱۳ اینچی ۲۰۱۹ چهار پورت تاندربولت ۳

- مکبوک پرو ۱۵ اینچی ۲۰۱۸

- مکبوک پرو ۱۳ اینچی ۲۰۱۸ چهار پورت تاندربولت ۳

بااینحال، توصیه اصلی برای همه یکسان است:

- از رمزهای عبور طولانی استفاده کنید؛ هرچه طولانیتر، بهتر

- از کلمات موجود در فهرستهای رمزهای عبور استفاده نکنید

- از کاراکترهای خاص مثل !@$%^&*()-+=[]{} استفاده کنید

- برنامهها را فقط از منابع قابل اعتماد دانلود کنید

- اقدامات احتیاطی استاندارد امنیت سایبری را دنبال کنید

شایانذکر است که اپل هنوز دراین مورد هیچ اظهارنظری نکرده است.

نظرات