شبکه HPC دهها سازمان برجسته دنیا هدف بدافزار Kobalos قرار گرفته است

براساس گزارش خبرگزاری Ars Technica بهنقل از بیانیهی جدید گروهی از پژوهشگران حوزهی امنیت، شبکههای رایانهای پرقدرت که شماری از آنها به برجستهترین شرکتهای دنیا تعلق دارند هماکنون تحت نوعی از حملات سایبری قرار گرفتهاند که منبع اصلی آنها، بکدور جدیدی است که به هکرها امکان میدهد از راه دور فرمانهای مدنظرشان را در شبکه اجرا کنند.

محققان شرکت امنیتی Eset میگویند بدافزار خاصی با نام کوبالوس (Kobalos) درحقیقت بکدوری است که روی لینوکس و FreeBSD و Solaris اجرا میشود و در حملات استفاده شده است. بررسی کدها بهصورت ضمنی نشان میدهد که کوبالوس احتمالا پیشتر روی AIX و پلتفرمهای Windows 3.11 و Windows 95 نیز اجرا میشده است. بکدور مورد اشاره تا سال ۲۰۱۹ کشف نشده بود و ظاهرا گروهی که مسئول کوبالوس هستند، در طول سال ۲۰۱۹ مشغول استفاده از آن بودند.

بدافزار Kobalos طراحی پیچیدهای دارد

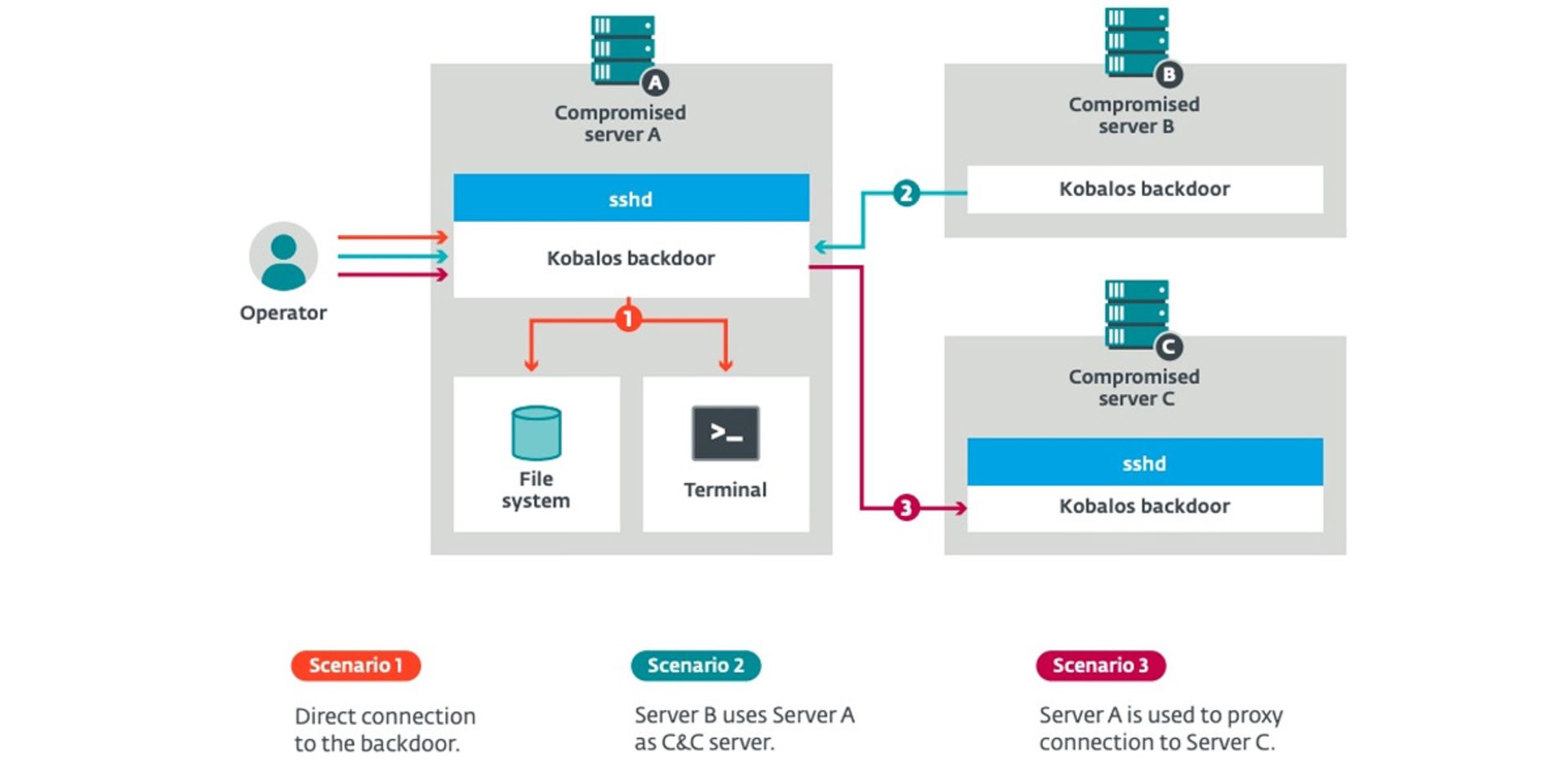

کوبالوس طراحی پیچیدهای دارد، بااینحال عملکردهای این بدافزار محدود است. کوبالوس در زمانیکه بهصورت کامل روی شبکه پیادهسازی شود امکان دسترسی به فایلسیستم را به هکر میدهد و همچنین دسترسی به پایانهای خاص را از راه دور ممکن میکند که هکرها با اتکا به آن میتوانند فرمانهای دلخواه خود را روی سیستم اجرا کنند. در حالتی خاص، کوبالوس درگاه TCP را روی دستگاههای هکشده باز میکند و منتظر اتصال ازسوی هکر میماند. بدافزار موردبحث در حالتی دیگر سرورهای عادی را به سرور فرمان و کنترلی (C&C) تبدیل میکند که دیگر دستگاههای آلودهشده با کوبالوس به آن متصل میشوند.

دستگاههای آلودهشده به کوبالوس را میتوان بهعنوان پروکسی برای اتصال به سرورهای دیگری که توسط این بدافزار آلوده شدهاند نیز مورداستفاده قرار داد. میتوان پروکسیها را بهصورت زنجیره بههم متصل کرد تا هکر بتواند از چند دستگاه آلودهشده به کوبالوس برای رسیدن به هدف نهایی خود بهره بگیرد.

نموداری که درادامه میبینید، نمایی کلی از مشخصههای کوبالوس را در بر دارد:

کوبالوس برای مخفی ماندن، با استفاده از دو کلید ۱۶ بایتی ارتباط با دستگاههای آلودهشده را رمزنگاری میکند. خود کلیدهای یادشده پس از تولید شدن، توسط کلید خصوصی RSA-512 و با استفاده از رمز عبور رمزنگاری میشوند. در این شرایط تمامی ترافیکهای ورودی و خروجی با استفاده از دو کلید ۱۶ بایتی مورداشاره و با RC4 رمزنگاری میشوند. بدافزار کوبالوس از مکانیسمی پیچیده استفاده میکند و با اتکا بر همین مکانیسم، هرگونه بررسی و تجزیهوتحلیل وضعیت سیستم توسط ناظران اصلی را بسیار مشکل میکند.

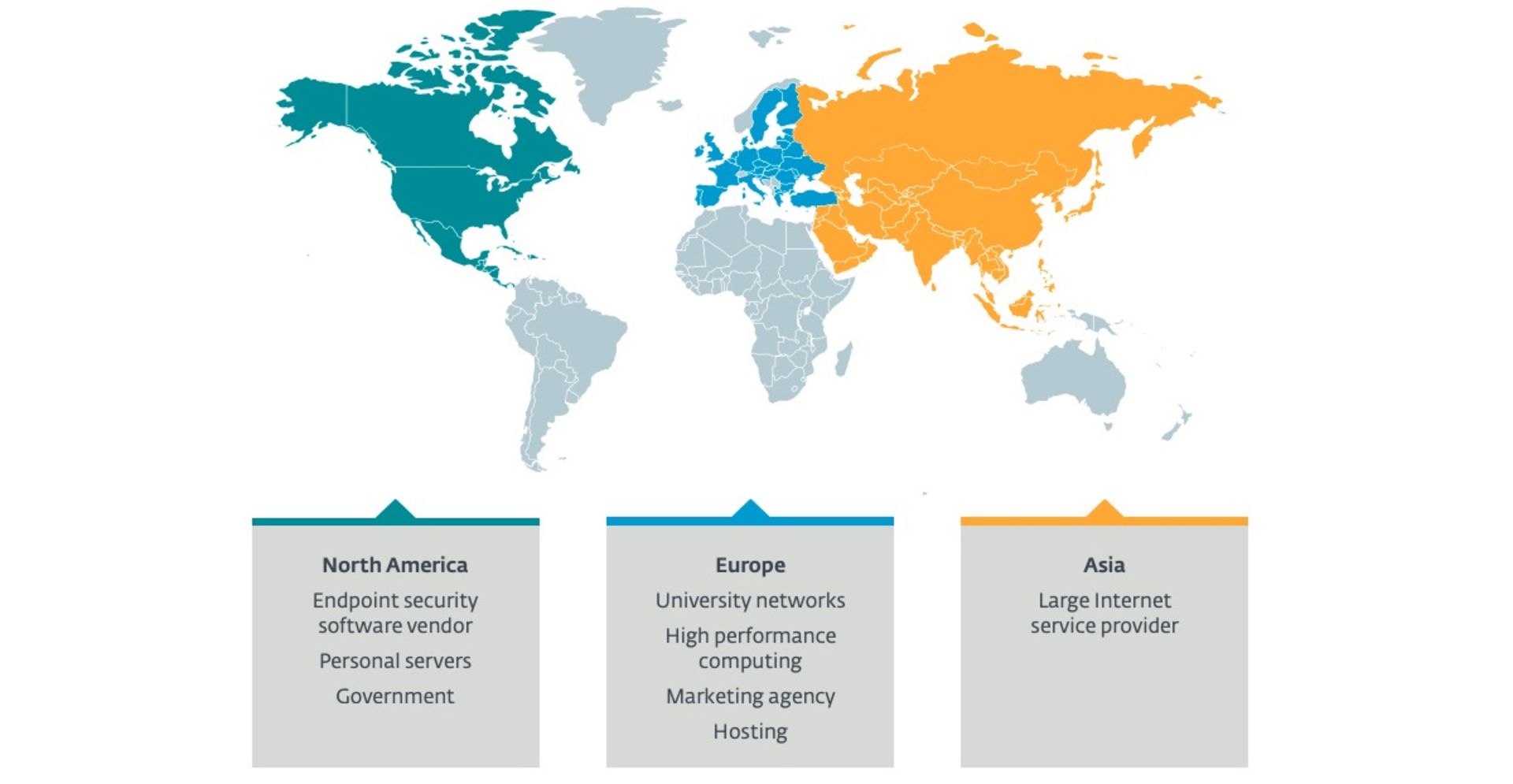

براساس گزارش محققان، بدافزار کوبالوس یک دانشگاه، یک شرکت حوزهی امنیت نقطهی پایانی (End-point Security)، چند آژانس دولتی، یک شرکت بزرگ ارائهدهندهی سرویس اینترنت (ISP) و برخی سازمانهای دیگر را آلوده کرده است. بهطور مشخصتر، یک رایانهی پرقدرت که به کوبالوس آلوده شده دارای ۵۱۲ گیگابایت حافظهی رم و تقریبا یک پتابایت حافظهی ذخیرهسازی بوده است. شرکت Eset میگوید تعداد قربانیان حملات سایبری اخیر به دهها مورد میرسد. آمار مربوط به قربانیان نتیجهی اسکنی اینترنتی است؛ این اسکن روی رفتارهایی نظارت میکند که صرفا بههنگام آلوده شدن سرورها به کوبالوس ظاهر میشوند.

تصویر زیر نشان میدهد قربانیان ناشی از حملات اخیر در ایالات متحدهی آمریکا و اروپا و آسیا حضور دارند. ظاهرا حملات آسیا، یک شرکت بزرگ ارائهدهندهی سرویس اینترنت را هدف قرار دادهاند.

توانمندی کوبالوس بههمراه تعداد کمی از اهداف برجسته معیارهایی هستند که نشان میدهند بدافزار موردبحث نتیجهی کار گروهی پیشرفته از هکرها است. دو نفر از محققان شرکت Eset در گزارشی میگویند قابلیتهای متعدد کوبالوس که بهخوبی در این بدافزار پیادهسازی شدهاند و همچنین تکنیکهای نفوذ به شبکهای که کوبالوس به آنها متکی میشود بهوضوح بیانگر این موضوع هستند که خالقان کوبالوس زبدهتر از دیگر هکرهایی هستند که بهطور معمول سراغ سیستمهای لینوکسی و دیگر سیستمهای غیرویندوزی میروند. اهدافی که کوبالوس سراغ آنها رفته بسیار سطح بالا هستند و تعداد نسبتا کم آنها نشان میدهد هکرها نمیخواستهاند تعداد بسیار زیادی از سیستمها را آلوده کنند.

فعلا هدف هکرهای کوبالوس از حمله به شبکهی HPC سازمانهای برجسته مشخص نشده است

در حال حاضر بهطور دقیق مشخص نشده است که کوبالوس چگونه نصب میشود. محققان میگویند شاید کوبالوس بخشی ویژه دارد که با استفاده از آن نام کاربری و رمز عبور مدیران سیستم را بهسرقت میبرد؛ اما احتمالا تکنیکهای دیگری نیز توسط کوبالوس مورداستفاده قرار میگیرند.

بهعلاوه فعلا نمیدانیم کنترلکنندگان کوبالوس دقیقا چه کاری با این بدافزار انجام میدهند. هیچ مدرکی وجود ندارد که نشان دهد رایانهی پرقدرتِ آلودهشده به کوبالوس برای استخراج رمزارز یا انجام دیگر وظایف سنگین استفاده شده باشند. محققان Eset همچنین میگویند مدرکی برای سرقت اطلاعات محرمانه و تلاش برای کسب درآمد از فروش اطلاعات پیدا نکردهاند و نمیدانند هکرها چه هدفی را دنبال میکنند.

نظرات