سرقت اطلاعات سیستم به طور خودکار توسط ابزار روت کیت جدید

ادوارد جوزف اسنودن متولد ۲۱ ژوئن ۱۹۸۳ میلادی، افشاگر کنونی و کارمند سابق سازمان اطلاعات مرکزی آمریکا و پیمانکار سابق آژانس امنیت ملی است. اسنودن در ژوئن ۲۰۱۳ اطلاعات طبقه بندی شدهای از برنامههای فوق سری NSA از جمله برنامه شنود پریزم را به نشریات گاردین، نیویورک تایمز و واشینگتن پست لو داد. سند فوق سری که توسط اسنودن در اختیار روزنامه گاردین قرار گرفت، نشان میدهد که سازمان امنیت ملی ایالات متحده آمریکا این اختیار قانونی را داشته تا بدون نیاز به حکم قضایی، اقدام به جاسوسی از ایمیلها، مکالمات تلفنی و پیامکهای شهروندان آمریکایی کند. این قانون که در سال ۲۰۱۱ میلادی به تصویب رسیده در تضاد با اظهارات باراک اوباما رئیس جمهور آمریکا و سایر مقامهای اطلاعاتی در کنگره و سنا مبنی بر حمایت و حفاظت دولت از حریم خصوصی شهروندان این کشور است. روزنامههای گاردین انگلیس، واشنگتن پست آمریکا و ایندیپندنت بریتانیا شیوههای موسسه امنیت ملی آمریکا را برای شنود مکالمات تلفنی و الکترونیکی که اسنودن فاش کرده است، منتشر کردند.

افشاگریهای جدید اسنودن اطلاعات جدیدی را از نحوه کار ستاد ارتباطات دولت انگلیس و آژانس امنیت ملی ایالت محده آشکار کرد. در این گزارش نیز تمامی مراحل هک و دستیابی به اطلاعات سیستم تشریح داده شده است. در واقع این متد تمامی تکنیکهای به کار کرفته شده توسط آژانس امنیت ملی آمریکا را آشکار میکند. این تکنیکها شامل حملات مبتنی بر بدافزارها و روشهای دیگری است که اجزای یک سیستم را در معرض خطر قرار میدهند. به همین دلیل تحقیقات در این زمینه گسترده است. بنابراین چنین حملاتی باید توسط سیستم تشخیص حملات مدرن شناسایی شوند زیرا هر لحظه امکان دارد سیستم در معرض حمله و خطر باشد. به عنوان مثال، احتمال دارد آژانسها از سیستمهایی مانند سیستمعامل «Tails» که یکی از توزیعهای لینوکس و بر پایه دبیان است، جاسوسی کنند. Tails جزو سیستمعاملهای امنیتی لینوکس است که توسط ادوارد جوزف اسنودن توسعه داده شده و عملا برای جلوگیری از حملات و حتی هک مورد استفاده قرار میگیرد. آژانسهای امنیتی قادر به دستیابی به تمامی اطلاعات کاربران هستند حتی آن دسته از کاربرانی که سیستمی امن دارند.

کوری کالنبرگ و زنو کواه جزو محققان امنیتی هستند که در کنفرانس CanSecWest مقالهای را تحت عنوان «پیدا کردن آسیبپذیریهای بایوس» ارائه کردند. فِرموِر بایوس اولین نرمافزاری است که حین راهاندازی سیستم بارگذار میشود. بایوس در داخل یک تراشه بر روی همه مادربرد در کامپیوترهای شخصی قرار میگیرد. فرمور به برنامههای سطح پایین تقریبا ثابتی گفته میشود که در چیپهای الکتریکی ذخیره شده و معمولاً کنترل آن دستگاه را بر عهده میگیرند. هکرهایی که به این سطح از سیستم دسترسی پیدا میکنند معمولا از بدافزارهایی به نام روتکیت استفاده میکنند. روتکیت بدافزارهایی هستند که اغلب، ﺁنها را به خودی خود نمیتوان مخرب یا خطرناک دانست، بلکه قرار گرفتن ﺁنها در کنار ویروسها یا کرمهای اینترنتی یا نوع استفاده از ﺁنها است که به ﺁنان ماهیتی خطرناک میبخشد. به عنوان یک تعریف میتوان گفت که روتکیت ابزاری نرمافزاری است که بوسیله ﺁن این امکان وجود دارد تا فایل، پروسه یا کلیدی خاص در رجیستری را پنهان کرد. روتکیتها اغلب در سطح سیستمعامل فعالیت کرده و با تغییراتی که در سیستمعامل یا منابع ﺁن انجام میدهند، به مقاصد خود دست پیدا میکنند. به علت قابلیت پنهانسازی قوی اینگونه برنامهها، شناسایی ﺁنها یا برنامههایی که توسط ﺁنها پنهان گردیده اغلب مشکل بوده و این امر میتواند مشکلاتی را برای کاربران بوجود ﺁورد. به عنوان مثال برخی از روتکیتها پس از اجرا بر روی سیستم کاربر، کرمی را از دل خود بیرون ﺁورده و بر روی سیستم کاربر اجرا مینمایند. سپس با قابلیتهای خاص خود ﺁنرا از دید کاربر مخفی میکنند و کرم مزبور به راحتی به فعالیتهای مخرب خود به دور از چشم کاربر ادامه میدهد. روتکیتها برنامههایی هستند که از نظر ساختار کاری بسیار شبیه تروجانها و دربهای پشتی هستند، ولی با این تفاوت که شناسایی روتکیت بسیار مشکلتر از دربهای پشتی است زیرا روتکیتها جایگزین برنامههای اجرایی مهم سیستم عامل شده و در گاهی مواقع جایگزین خود هسته میشوند و به هکرها این اجازه را میدهند که از طریق درب پشتی و پنهان شدن در عمق سیستم عامل به آن نفوذ کنند.

حال هکری که از روتکیت برای نفوذ به سیستم است، قادر خواهد بود سیستمهای شناسایی و تشخیص حملات را غیرفعال کنند. هکر برای اینکه بتواند کدهای مخرب خود را در سیستم کاربر منتشر کند ابتدا باید دسترسی مدیر سیستم یا ادمین را داشته باشد؛ از این رو هکرها از اکسپلویتهای شناخته شده سیستم از جمله اکسپلویت اینترنت اکسپلورر و برخی آسیبپذیریهای بایوس استفاده میکند. مرحلهی اول معمولا به راحتی از طریق اینترنت قابل دسترسی است ولی مرحله دوم که «post-exploitation» نام دارد بسیار مشکل بوده و معمولا نهادهای دولتی و امنیتی بزرگی مانند آژانس امنیت ملی قادر به انجام آن هستند.

حال این محققان ابزاری را توسعه دادهاند که عملیات شناسایی و بهرهبرداری از آسیبپذیریهای بایوس را به طور خودکار انجام میدهد. کالنبرگ و کواه جزئیات دقیقی از این ابزار را در کنفرانس CanSecWest که در شهر وانکوور کانادا برگزار خواهد شد، ارائه میدهند. این کنفرانس حاوی مطالب هک «Pwn2Own» را در برمیگیرد. این محققان خود بدافزاری طراحی کرده و در مقابل آن توانستند با ابزار اکسپلویت جدید خود و به کمک بدافزار چندین بار به سیستم و بخش مدیریت سیستمی یا «SMM» نفوذ کنند. SMM جزئی از کامپیوتر است که کاملا توسط فریمور کنترل شده و جدا از فرآیندهای دیگر است. این بخش قادر است تمامی رویدادها و فرآیندهای سیستم را چک کرده و کنترل کند.

کالنبرگ در مصاحبهای که با forbes داشته بخشی از این ابزار را توضیح داد و گفت:

هنگامی که پیلود در سیستم جای گرفت، کد مخرب و عامل ما در SMM به فعالیت خواهد پرداخت. نکتهای که درباره SMM مهم است این است که کاملا مستقل از سایر بخش های سیستم کار کرده و از دید سیستمعامل پنهان است. این قسمت از سیستم محافظت شده و توسط سیستمعامل قابل نوشتن و خواندن نیست. البته اگرچه سیستم عامل Tails لینوکس دسترسی خواندن و نوشتن بر روی حافظه را ندارد اما به تمامس قسمتهای حافظه دسترسی دارد.

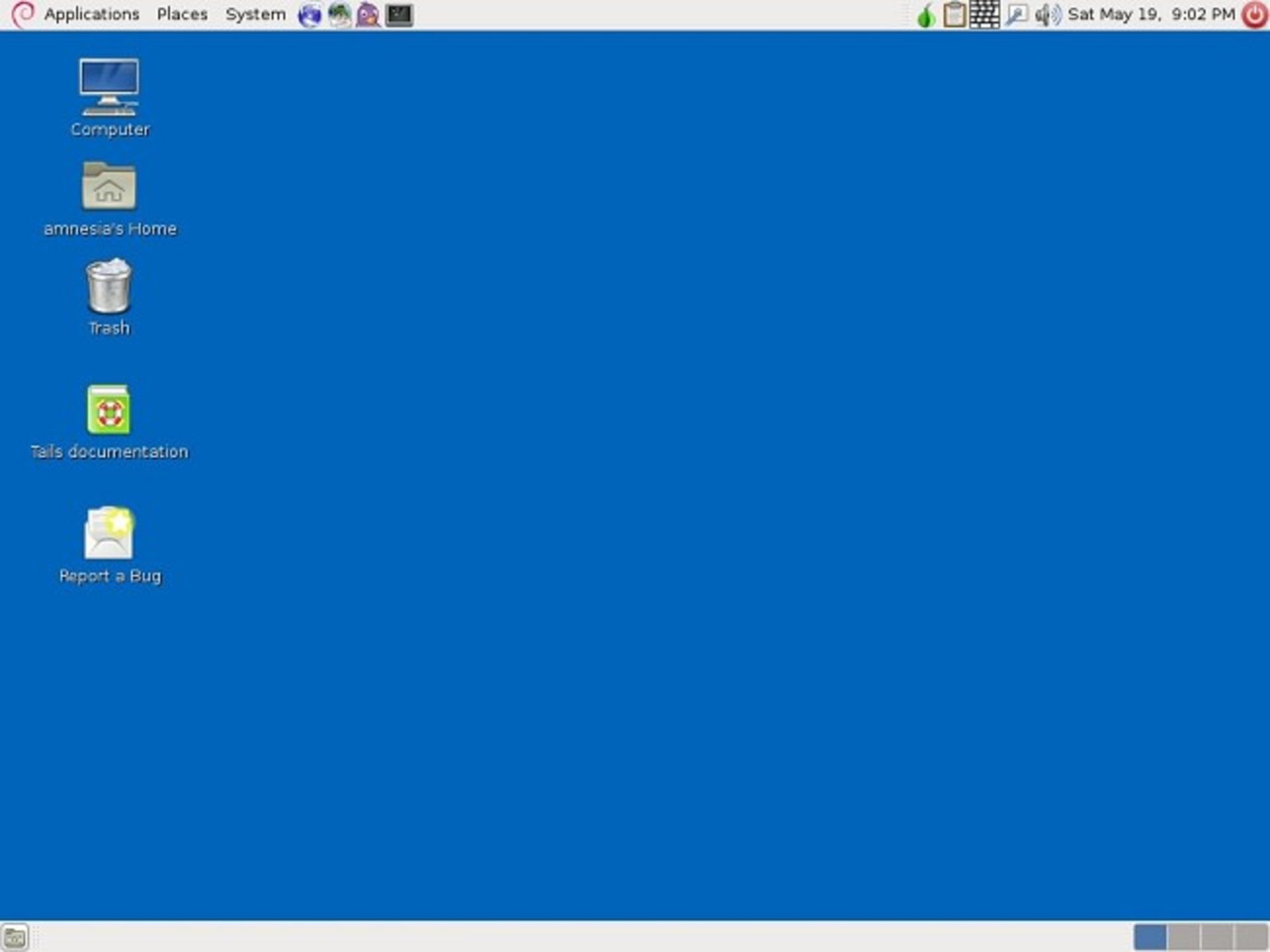

تصویر زیر نمایی از محیط کار و دسکتاپ سیستمعامل Tails را نشان میدهد.

محققان فریمورها و عملکرد آنها را ناامن دانسته و از این رو ابزاری به نام «digital voodoo» را توسعه دادهاند. این محققان ادعا میکنند که با کمک ابزار جدید و اکسپلویتهای آنها به راحتی میتوانند امنیت سیستمعامل Tails را زیر سئوال برده و خراب کنند. همهی این کار توسط اکسپلویتی که مانند درایو در سیستم بارگذاری میشود اجرا خواهد شد، این درایو در ظاهر عاری از هرگونه بدافزار است.

وبسایت Tails در این باره گفت:

اگر کامپیوتر تنها توسط نرمافزاری که به صورت عادی در سیستم اجرا شده به خظر بیفتد،که این نرمافزار ممکن است تروجان یا ویروس باشد، استفاده از Tails در این حالت هیچ مشکلی را نخواهد داشت؛ اما اگر کسی دسترسی فیزیکی را به سیستم پیدا کرده، در این حالت استفاده از سیستمعامل Tails توصیه نمیشود.

کالنبرگ معتقد است که طبق تحقیقات خود، این بیانیه کمی گمراه کننده است. چرا که هکرها قادر هستند حتی از راه دور به دسترسی کامل سیستم دست یابند. به عقیدهی کالنبرگ سیستمعامل Tails در مقابل بدافزاری که طراحی کردهاند امن نیست و میتواند آسیبپذیر شود. وی همچنین اضافه کرد که بدافزار جدید دارای اکسپلویتهایی است که قادر هستند تمامی متودهای امنیتی بایوس را دور بزنند. کالنبرگ ادعا کرد که حتی سایر سیاستهای امنیتی این سیستمعامل نیز مقابل بدافزار جدید در امان نیستند.

کالنبرگ در این خصوص گفت:

حتی اگر هکری به سیستم از راه دور دسترسی داشته باشد سیستمعامل Tails شما را در برابر حملات این هکرها امن نگه نخواهد داشت.

تا به حال تیم Tails پاسخی را برای این ادعاها منتشر نکرده است. امروزه هکهای سطح پایین افزایش یافته است. افشاگریهای اسنودن شامل یکی از پروژههای بزرگ آژانس امنیت ملی با نام «DEITYBOUNCE» بود؛ این ابزار دارای کد مخربی بود که مستقیما در بایوس کامپیوترهای Dell اجرا میشد. طبق گزارشی در سال ۲۰۱۳ مشخص شد که گروهی به نام ANT در آژانس امنیت ملی آمریکا صرفا جهت کار در این پروژه و دستکاری در بایوس فعالیت میکردند. اخیرا کسپراسکی هم یک برنامهی جاسوسی بسیار سنگینی که در حال اجرا بود را فاش کرد. کسپراسکی گروه مسئول این عملیات را Equation نامیده است؛ این گروه از طریق برنامههای جاسوسی و بدافزار،سیستمهای دولتی، اپراتورهای مخابراتی، مراکز نظامی، مراکز هسته ای، زیرساختهای انرژی و دیگر کمپانیها را در بیش از ۳۰ کشور جهان جاسوسی میکند. شاید جالبترین بخش این گزارش به نصب ماژولهایی توسط ابزارهای Equationdrug و Grayfish است که Equation از آنها برای بازنویسی دیسکهای سخت تولیدی کمپانیهای مکستر، سیگیت، وسترن دیجیتال و سامسونگ استفاده میکرد.

کالنبرگ و کواه بر این باورند که اگرچه ابزارهایی مانند «voodoo» فقط در مراکز دولتی مانند آژانس امنیت ملی استفاده میشود اما دستیابی به آن چندان هم سخت نیست. این ابزارها در بخشهایی از سیستم مانند UEFI به فعالیت میپردازند. UEFI سرواژه عبارت Unified Extensible Firmware Interface است و یک واسط نرمافزاری بین سیستمعامل و میانافزار سختافزار است و کنترل سیستم را بعد از روشن کردن آن و قبل از شروع به کار سیستم عامل به دست میگیرد. به گفته کارشناسان، UEFI درواقع جایگزین بایوس میشود و البته بسیار مفصلتر، پیچیدهتر و پیشرفتهتر از آن و چیزی شبیه به یک سیستم عامل است و در نتیجه محیط حالت DOS بایوسهای فعلی، جای خود را به محیط گرافیکی حالت ویندوز میدهد که امکان استفاده از ماوس نیز در آن فراهم شده است؛ UEFI جداول دادهای است و شامل اطلاعات مربوط به پلتفرم سختافزاری، Service Callهای بوت و Runtimeها میشود که مورد نیاز سیستمعامل و Loader آن است و در کنار آن یک محیط کاملاً استاندارد و مدرن برای اجرای برنامههای پیش از بوت و بوت سیستمعامل فراهم میکند. پشتیبانی از منوهای گرافیکی، پشتیبانی از ماوس، پشتیبانی از برنامههای کاربردی پیش از سیستم عامل مثل بازی، مدیا پلیر، مرورگر اینترنت، پشتیبانی از شبکه و کار در محیط شبکه پیش از ورود به سیستم عامل و پشتیبانی از محیط چند زبانه برخی از مزایای ظاهری UEFI است.

کالنبرگ در مورد بدافزار جدید گفت:

در قسمتی از بایوس کدهای محافظت شدهای قرار دارد که بایوس را از خطر فلش شدن محافظت میکند. ما موفق شدیم که به آسیبپذیریهای موجود در این بخش دسترسی داشته و توسط آنها بتوانیم سیستم امنیتی بایوس را دور بزنیم.

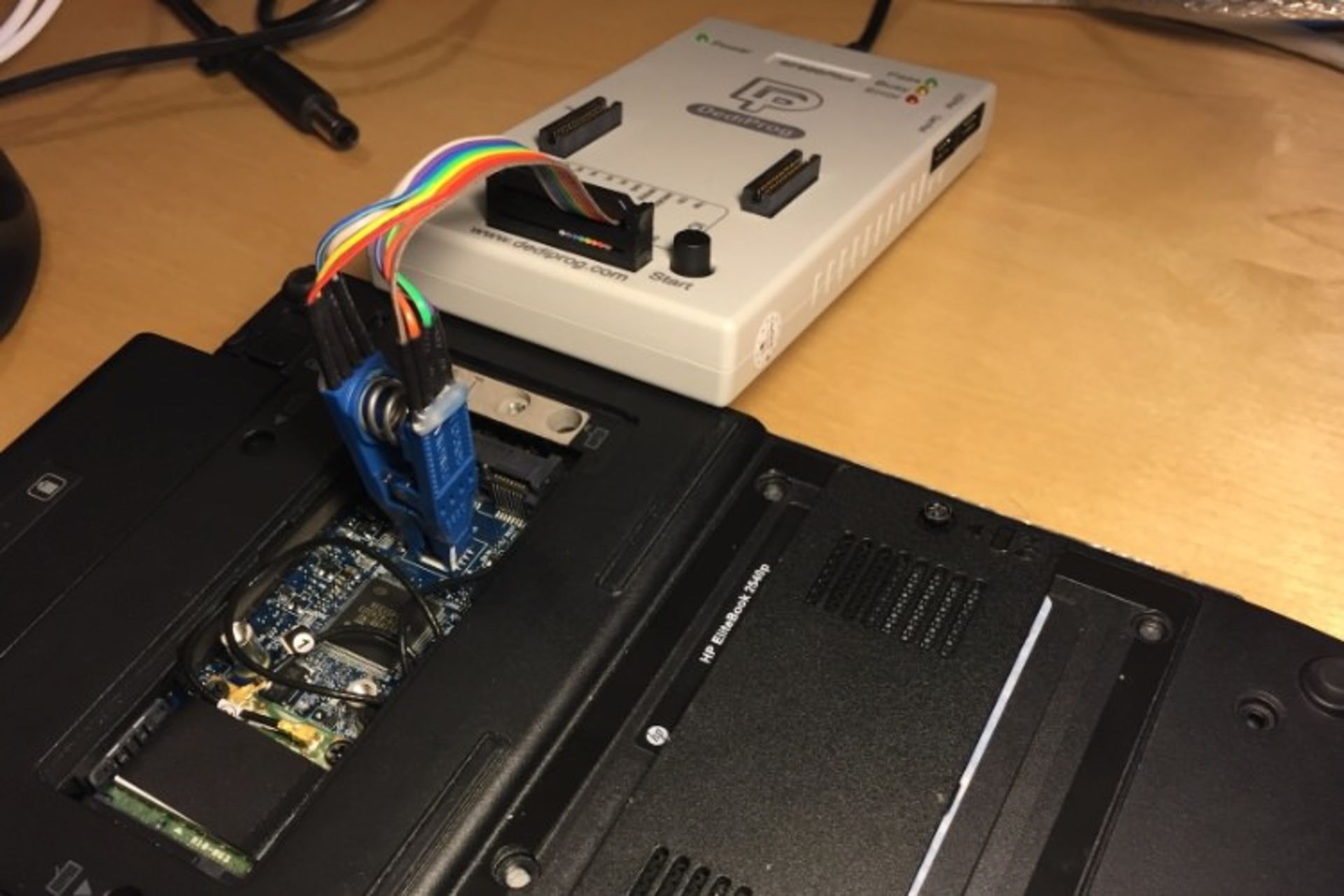

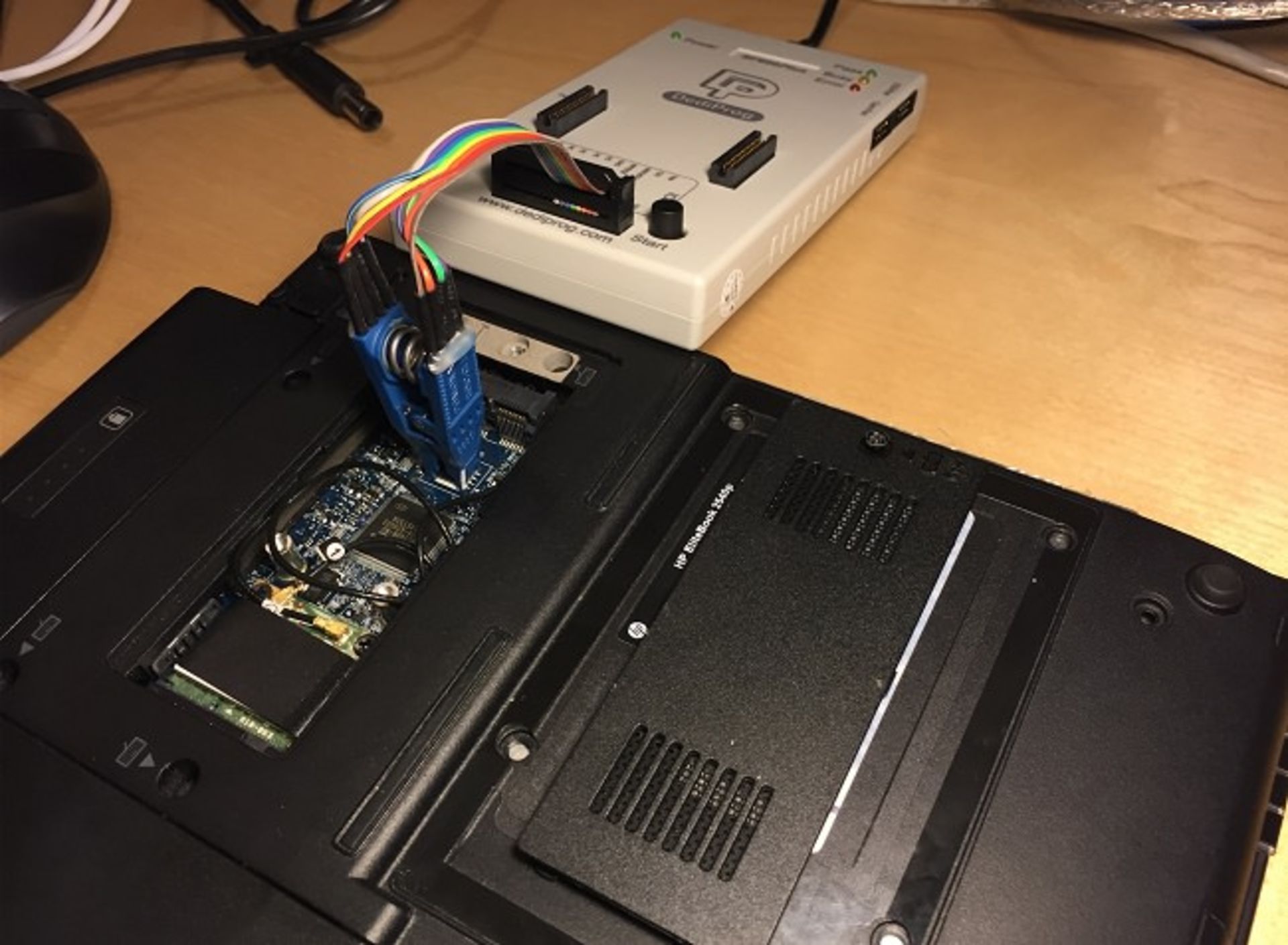

در کنفرانس CanSecWest که به زودی برگزار خواهد شد، کواه سعی دارد نحوه پیدا کردن آسیب پذیری از بایوس توسط هکرها و استفاده از آنها را نمایش دهد. برخی از کامپیوترها به آسانی دسترسی به چیپهایی که فرآیند بایوس را کنترل میکنند را فراهم میکنند. کواه در این باره میگوید که تنها چند دقیقه زمانبر است تا بتوان سیستم بایوس را دور زد. در تصویر زیر کواه نشان میدهد که چگونه تنها با فشار دادن یک دکمه میتوان دسترسی کل سیستم را به دست گرفت.

کواه معتقد است که آسیب پذیری تحت بایوس در بسیاری از کامپیوترهای سراسر جهان قرار دارد؛ وی همچنین ادعا کرد که همه از سیستمهایی که معماری یکسان و آسیب پذیری دارد استفاده میکنند، اما هیچ کس اقدامی را در این زمینه انجام نمیدهد. اگرچه تولید کنندگان لپتاپها از جمله ایسر و ایسوس در طول زمانی مشخص بروزرسانیهایی را ارائه میکنند اما ممکن است از این نوع آسیب پذیریها مطلع نباشند. او همچنین اضافه کرد که حتی بسیاری از کاربران این بروزرسانیهای ارائه شده را نصب نکرده و سیستم خود را در برابر حملات آسیب پذیر نگه میدارند. در کنفرانس CanSecWest سال پیش هم تیم امنیتی اینتل از ابزار متنبازی به نام «CHIPSEC» رونمایی کردند که قادر بود تمامی آسیب پذیریهای موجود در سختافزارها و فریمورها را پیدا کند.

کالنبرگ و کواه امیدوار هستند که ابزار جدید خود را در کنفرانسی که به زودی برگزار میشوند، رونمایی کنند؛ این محققان انتظار دارند که توسط این ابزار بتوان بسیاری از اطلاعات سری سازمانهای مختلفی که در کامپیوترها قرار دارد را افشا کند.

نظرات